کمیته رکن چهارم – شرکت کسپرسکی جزییات حملهای هدفمند را منتشر کرده که در جریان آن، مهاجمان با بهرهجویی از ضعفهای امنیتی روترهای MikroTik آنها را تبدیل به ابزاری برای آلودهسازی دستگاههای شبکه میکنند.

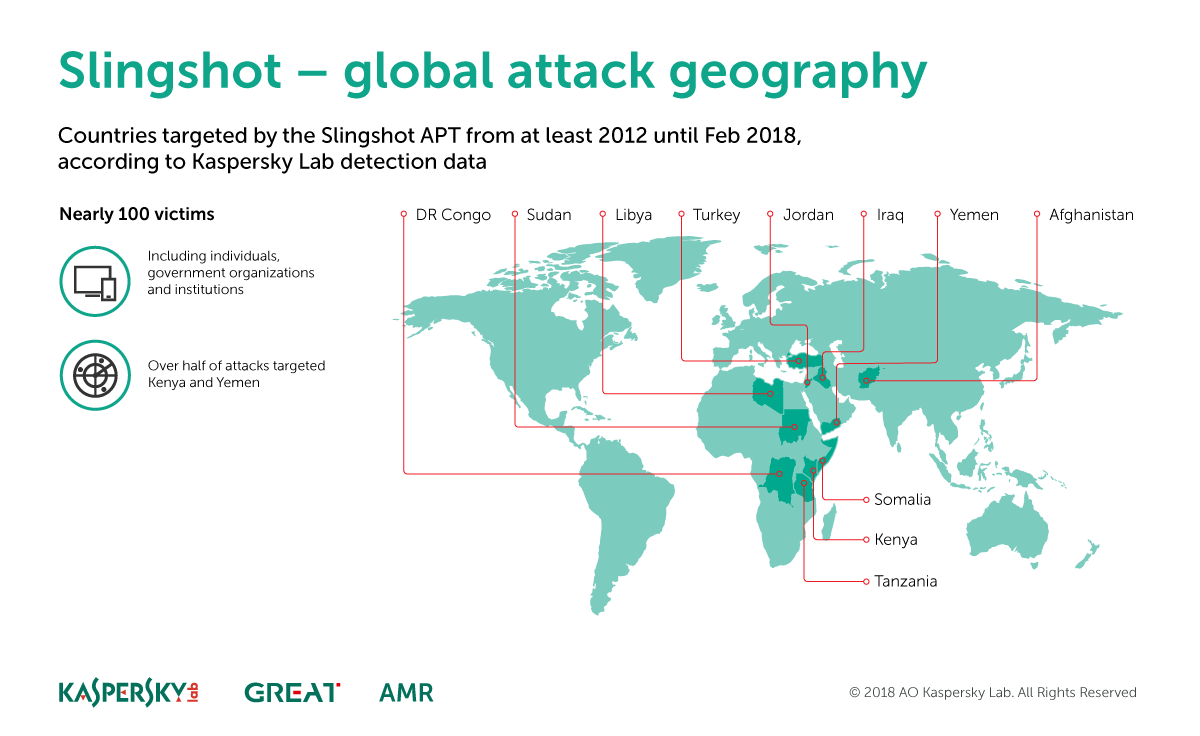

این گروه که کارشناسان کسپرسکی از آن با عنوان Slingshot یاد میکنند از سال ۲۰۱۲ فعال بوده است.

با در نظر گرفتن فعالیت نیم دههای این گروه و توسعه و بکارگیری بدافزارهای فوق پیچیده توسط آن، به نظر میرسد که Slingshot گروهی دولتی یا وابسته به یک دولت باشد.

ساخت بدافزارهای استفاده شده در حمله اخیر مستلزم صرف زمان زیاد و هزینههای فروان است.

در حالی که در بسیاری از موارد پیشین، گروه Slingshot برای آلودهسازی از بهرهجوهای سیستم عامل استفاده میکرده، در حمله اخیر با روشی نوآورانه از ضعفهای امنیتی روتر MikroTik برای این منظور بهره گرفته شده است.

مدیران و راهبران شبکه از نرمافزار Winbox Loader برای پیکربندی تجهیزات MikroTik از روی دستگاه با سیستم عامل Windows استفاده میکنند. Winbox Loader، با دریافت فایلهایی از نوع DLL از روتر و اجرای آنها بر روی دستگاهی که برنامه بر روی آن اجرا شده کاربر را قادر به پیکربندی MikroTik میکند.

این مهاجمان نیز با علم به این موضوع، این فایلها را در روترهای هدف قرار گرفته شده با فایلهایی مخرب جایگزین کردهاند که در نتیجه آن زمانی که مدیر یا راهبر شبکه برای پیکربندی روتر، Winbox Loader را اجرا میکند دستگاه او آلوده به بدافزار میشود.

گروه Slingshot در این حمله از دو بدافزار با نامهای GollumApp و Cahnadr که هدف اصلی هر دوی آنها سرقت اطلاعات بر روی دستگاه آلوده شده است استفاده کردهاند.

بدافزار GollumApp حاوی حدود ۱۵۰۰ تابع برای اجرای انواع عملیات مخرب است. Cahnadr پیشرفتهتر بوده و در سطح هسته سیستم عامل اجرا میشود.

بدافزار Cahnadr را میتوان نشانهای از تبحر و مهارت بسیار بالای این گروه در ویروسنویسی دانست. به نحوی که قادر است در سطح هسته حتی آخرین نسخه از سیستم عامل Windows نیز بدون بروز خطاهایی همچون صفحه آبی مرگ فعال شود.

این بدافزار برای عبور از سد کنترل Driver Signature Enforcement که یکی از وظایف آن جلوگیری از نصب شدن راهاندازهای تایید نشده بر روی سیستم عامل است، از نسخههای قدیمی راهاندازهای مجاز بهرهجویی میکند. در ادامه با استفاده از آسیبپذیریهای شناخته شده در این راهاندازها سطح دسترسی بدافزار را تا سطح هسته سیستم عامل ارتقا میدهد.

در پی کشف این حمله، شرکت MikroTik با عرضه نسخهای جدید، دریافت فایل از روتر توسط نرمافزار Winbox Loader را متوقف کرده و از روش دیگری برای انتقال تنظیمات استفاده نموده است.

موقعیت جغرافیایی عمده قربانیان حملات هدفمند این گروه، در منطقه خاورمیانه و شمال آفریقا گزارش شده است.

شرکت کسپرسکی بدون نام بردن از کشوری، صرفاً به انگلیسی زبان بودن Slingshot اکتفا کرده است.

مشروح گزارش شرکت کسپرسکی در اینجا قابل دریافت و مطالعه است.

منبع : شبکه گستر