کمیته رکن چهارم – نسخه جدیدی از باجافزار Matrix در حال انتشار است که ضمن رمزگذاری فایلهای پراستفاده کاربر، پسوند FOX را به آنها الصاق میکند. یکی از ویژگیهای جالب این باجافزار تلاش فراوان آن برای اطمینان یافتن از بسته بودن فایلها پیش از رمزگذاری آنهاست. عاملی که در نتیجه آن سرعت رمزگذاری این باجافزار را به شدت کاهش داده است.

اتصال از راه دور مهاجمان از طریق پودمان Remote Desktop – به اختصار RDP – به دستگاههای با گذرواژه ضعیف و اجرای فایل مخرب باجافزار اصلیترین روش انتشار این نسخه جدید از Matrix است.

متاسفانه در زمان انتشار این خبر، امکان رمزگشایی فایلهای رمزگذاری شده بدون در اختیار داشتن کلید فراهم نیست.

همانند نسخههای پیشین Matrix، این نسخه نیز به کرات اقدام به برقراری ارتباطات با سرور فرماندهی خود نموده و مهاجمان را از روند پیشرفت فرآیند رمزگذاری آگاه میکند.

در جریان فرآیند رمزگزاری دو کنسول باز میگردد. در یکی از آنها وضعیت پروسه رمزگذاری نمایش داده میشود و در دیگری نشانیهای شبکهای حاوی پوشههای باز به اشتراک گذاشته شده فهرست میشود.

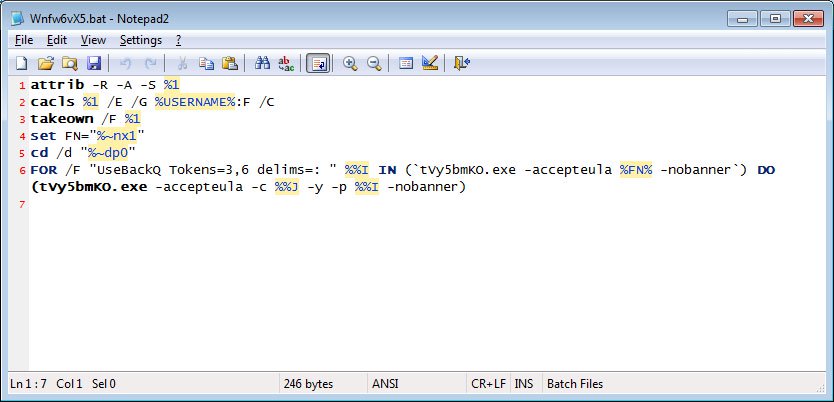

در ادامه یک فایل از نوع Batch بر روی دستگاه کپی میشود. وظیفه این فایل بستن فایلی است که قرار است رمزگذاری شود. برای این منظور تمامی ویژگیهای فایل (Attribute) حذف شده، دسترسیها و مالکیت آن تغییر یافته و سپس با بهرهگیری از برنامه معتبر Sysinternals Handle، فایل مورد نظر بسته میشود. بدیهی است که باز بودن یک فایل مانع از رمزگذاری شدن آن توسط باج افزار میشود.

پیش از رمزگذاری هر فایل، اسکریپت Batch مذکور بر روی آن اجرا میشود. پس از رمزگذاری نیز نام آن تغییر یافته و پسوند FOX به آن الصاق میگردد.

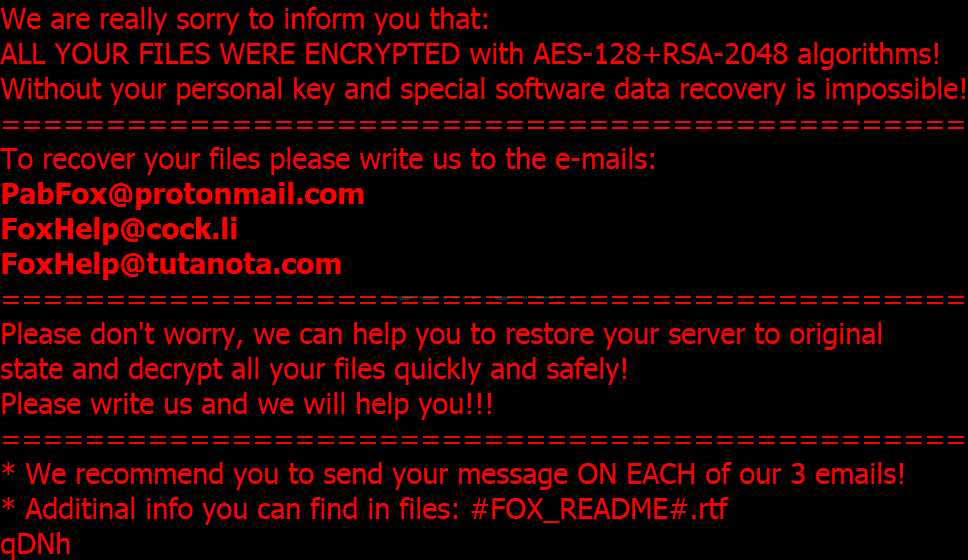

در هر پوشهای که حداقل یکی از فایلهای آن رمزگذاری شده اطلاعیه باجگیری Matrix با عنوان FOX_README#.rtf# کپی میشود. در این اطلاعیه از کاربر خواسته میشود تا از طریق یکی از ایمیلهای زیر با مهاجمان ارتباط برقرار کند:

PabFox@protonmail.com

FoxHelp@cock.li

FoxHelp@tutanota.com

پسزمینه سیستم عامل نیز به تصویری که به نوعی نسخهای دیگر از اطلاعیه باج گیری است تغییر مییابد (شکل زیر).

در پایان پروسه رمزگذاری یک اسکریپت VBS با نامی تصادفی در پوشه %AppData% کپی میشود. وظیفه این اسکریپت ثبت یک فرمان زمانبندی شده با عنوان DSHCA است که با اجرا شدن آن یک فایل Batch در همان مسیر مذکور با سطح دسترسی Administrator اقدام به حذف نسخههای موسوم به Shadow، غیرفعال کردن Windows Recovery Startup و حذف فایلهای متعلق به باجافزار و ردپاهای خود بر روی دستگاه میکند.

نمونه بررسی شده در این خبر با نامهای زیر شناسایی میشود:

Bitdefender:

– Generic.Ransom.Matrix.22720098

McAfee:

– Trojan-FQAE!76B640AA0035

Sophos AV:

– Troj/Matrix-H

همچون همیشه، برای ایمن ماندن از گزند باجافزارها، رعایت موارد زیر توصیه میشود:

- از ضدویروس قدرتمند و بهروز استفاده کنید.

- از اطلاعات سازمانی بهصورت دورهای نسخه پشتیبان تهیه کنید. پیروی از قاعده ۱-۲-۳ برای دادههای حیاتی توصیه میشود. بر طبق این قاعده، از هر فایل سه نسخه میبایست نگهداری شود (یکی اصلی و دو نسخه بعنوان پشتیبان). فایلها باید بر روی دو رسانه ذخیرهسازی مختلف نگهداری شوند. یک نسخه از فایلها میبایست در یک موقعیت جغرافیایی متفاوت نگهداری شود.

- از نصب فوری آخرین اصلاحیههای امنیتی اطمینان حاصل کنید.

- به دلیل انتشار برخی از باجافزارها از طریق سوءاستفاده از قابلیت Dynamic Data Exchange در Office، با استفاده از این راهنما نسبت به پیکربندی صحیح آن اقدام کنید.

- با توجه به انتشار بخش قابل توجهی از باجافزارها از طریق فایلهای نرمافزار Office حاوی ماکروی مخرب، تنظیمات امنیتی ماکرو را بنحو مناسب پیکربندی کنید. برای این منظور میتوانید از این راهنما استفاده کنید.

- ایمیلهای دارای پیوست ماکرو را در درگاه شبکه مسدود کنید. بدین منظور میتوانید از تجهیزات دیواره آتش، همچون Sophos بهره بگیرید.

- آموزش و راهنمایی کاربران سازمان به صرفنظر کردن از فایلهای مشکوک و باز نکردن آنها میتواند نقشی مؤثر در پیشگیری از اجرا شدن این فایلها داشته باشد. برای این منظور میتوانید از این دادهنماییها استفاده کنید.

- با مطالعه این راهنما سازمان را در برابر باج افزارهای مبتنی بر پودمان RDP ایمن نگاه دارید.

- از ابزارهای موسوم به بررسی کننده سایت استفاده شود.

- دسترسی به پوشههای اشتراکی در حداقل سطح ممکن قرار داده شود.

- سطح دسترسی کاربران را محدود کنید. بدین ترتیب حتی در صورت اجرا شدن فایل مخرب توسط کاربر، دستگاه به باجافزار آلوده نمیشود.

منبع : شبکه گستر