کمیته رکن چهارم – روز دوشنبه در اتفاقی غیرمترقبه حجم قابل توجهی از ترافیک گوگل به سمت سرویسدهندههای روسیه و چین سرریز شد، علت حقیقی چه بوده است؟

روز دوشنبهی این هفته، بخشی از جریان ترافیک اینترنت که قرار بود از مسیر پلتفرم ابری گوگل هدایت شود، به مدت دو ساعت سر از مسیرهای پیشبینی نشدهای در روسیه و چین درآورد. درحالی که علت این تغییر مسیر غیرمترقبه، نوعی حمله ترافیکربایی یا Traffic Hijacking جلوه داده شد، لیکن معلوم شد این حادثه، حاصل یک اشتباه ساده بوده که این پیامد نامطلوب را بهدنبال داشته است (بعضاً دولتها از این تکنیک برای رصد و شنود فعالیت کارابران وب یا اعمال سانسور محتوا استفاده میکنند که در نوع خود یک حمله و اختلال مهم به شمار میرود).

گوگل عنوان کرده که تقریباً تمام ترافیک هدایتشده از جانب مرکز سرویسهایش رمزگذاریشده هستند و فارغ از محتوای آنها، در جریان حادثه هیچ خطری متوجه آنها نبوده است. در آن ساعت، همزمان با عبور ترافیک از سوئیچ آیاسپیها، برخی موسسات نظارتی نظیر ThousandEyes، علائمی از حملات مخرب BGP Hijacking مشاهده کردند. در این حملات با دستکاری پروتکل دروازهای مرزی یا به اصطلاح BGP، بهطور خودکار ارائهدهندگان خدمات اینترنت درگیر کنترل و هدایت ترافیک وب مطابق با برنامهریزی اخلالگر میشوند.

مشاهدات ThousandEyes حاکی از اصلاح مسیر ترافیک گوگل از آیاسپی Transtelecom روسیه بهChinaTelecom از طریق Nigerian ISP Main Oneاست. الکس هنثورن ایوان جانشین مدیر بازاریابی این موسسه در ادامه میگوید:

این اتفاق برای ترافیک مربوط به آیپیهای روسیه، چین، نیجریه و بیش از ۱۵۰ آیاسپی دیگر رخ داده که بسیار مشکوک است و نمیتواند یک خطای ساده باشد.

BGP Hijacking یک حملهی مخرب و جدی است که توسط مجرمین و عوامل دولتها برای رهگیری ترافیک وب یا مختل کردن یک سرویس خاص در نقطهی هدف مثل گوگل، اجرا میشود. البته بعضاً نوع فایدهمندی از اجرای این تکنیک به نام BGP Hijacking تصادفی وجود دارد که به قصد اصلاح و ترمیم ساختار مسیریابی یک شبکه اجرا میشود.

در هر دو صورت این اصلاح مسیرها زمانی اتفاق میافتد که محرز میشود یک آیاسپی بلاکی از آدرسهای آیپی دارد و ترافیک رسیده از جانب آنها را کنترل نمیکند. این حمله میتواند یک حقهی عامدانه باشد یا اگر خوشبین باشیم میتواند یک خطای پیکربندی ساده باشد که موجب اختلال شده است، اما عمدی نیست.

روز دوشنبه یکی از سخنگویان گوگل اینطور عنوان کرده که شرکت اثری از حملات مخرب مشاهده نکرده، بلکه به نظر آنها آیاسپی نیجریهای Main One به طور تصادفی باعث این رخداد شده است.

رولند دابینز مهندس ارشد شرکت Netscout میگوید:

اینجا مشکلی اصلی، شکست در اجرا و اعمال الگوریتمهای موجود در روشهای ایدهآل (Best Practice) طراحیشده در نشستهای مسیریابها است.

روشهای ایدهآل (Best Practice) بسیار کمی وجود دارند که آیاسپیها باید برای پرترافیک و امن نگهداشتن مسیرهای BGP، پیادهسازی کنند. اما این روشهای ایدهآل بسیار مهم هستند، چراکه در زمان رخداد نشت ترافیک (Traffic Leak) با اعمال فیلترهایی، خطاها و مسیرهای تولیدشدهی غریبه را شناسایی کرده و کلاً مسیرهای مشکلساز جدید را مسدود میکنند. با این وجود همه آیاسپیها این شیوهی دفاعی را بهکار نمیبرند. مثلاً در همین حادثه که گوگل را متاثر کرد، ترافیک نه بر بستر مسیرهای امن و بهینه موجود در جدول مسیریابی مسیریابهایی که آن الگوریتمها در آن اجرا شده، بلکه در مسیر آیاسپیهایی که گاردهای BGP را فعال نکردهاند در سرتاسر شبکه پخش شده؛ و این کارشان منجر به مسیریابیهای بیانتها و مبهم شده است.

صبح روز گذشته، آیاسپی Main One نیجریه در اظهاراتی گفت:

خطایی که در جریان بهروزرسانی برنامهریزیشدهی شبکه ما پیش آمده بود و علت آن نیز نقص پیکربندی فیلترهای BGP ما بود، باعث این رخداد شد. ظرف ۷۴ دقیقه این خطا برطرف شد.

با این اوصاف به نظر میرسد آیاسپیهای روسیه و چین و شاید مابقی آیاسپیهای درگیر، مسیر جدیدی را برای ترافیک گوگل تعیین کردند، چراکه خودشان برای این رخداد آماده نبوده و پیکربندیهای محافظتی لازم را اعمال نکرده بودند.

پروتکلهای زیرساختی اینترنت دههها قبل و در یک فضای عملکردی متفاوت نوشته شدهاند، و بسیاری از آنها به منظور ارتقاء ضریب اطمینان نیازمند اصلاحات و بازنگریهای اساسی هستند. در همین راستا برای رمزگذاری ترافیک وب از طریق HTTPS اقدام شد و ایمنسازی فرآیند یافتن نامهای دامنه (DNS Lookup) که به منظور جلوگیری از رصد عملکرد کاربران و یا همین اصلاح مسیرهای مخرب انجام میشود، نیز رشد خوبی دارد.

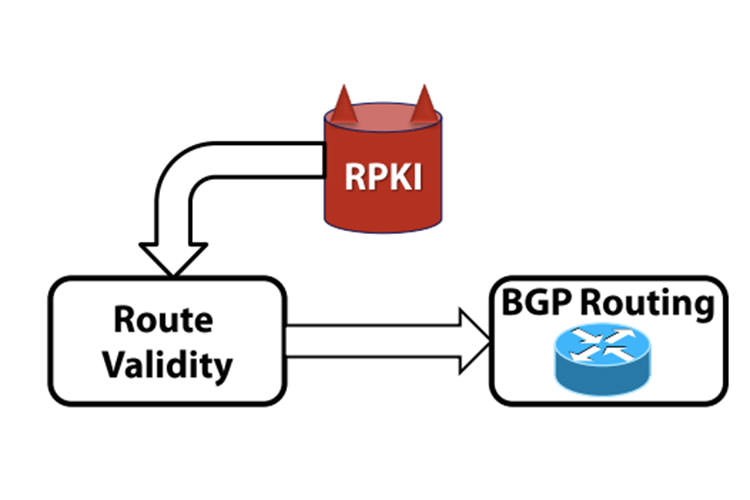

متعاقب آن، آیاسپیها و شرکتهای زیرساختی نیز دستبکار شده و شروع به پیادهسازی یک لایه محافظتی به نام ((RPKI (Resource Public Key Infrastructure – سازوکار کلید عمومی برای منابع) کردهاند که میتواند از طریق ایجاد یک مکانیزم که بهصورت رمزگذاریشده اعتبار مسیرهای BGP را تایید میکند، امکان رخداد حملههای BGP Hijacking را به صفر برسانند. همانند پروتکلهای HTTPS و DNSSEC، سازوکار RPKI پس از پیادهسازی توسط نهادهای ارائهدهندهی زیرساخت اینترنت، تنها اقدام به محافظت از مشتریان آنها خواهد کرد.

رولاند دابینز، مهندس ارشد موسسه تحلیل شبکه Netscout است؛ او در ادامه میگوید:

تاثیرات این حادثه غیرعادی است، چراکه برخی مسیریابهای گوگل و چند مسیریاب مهم دیگر تصادفاً از کار افتادهاند. اما اینجا مشکلی اصلی، شکست در اجرا و اعمال الگوریتمهای موجود در روشهای ایدهآل طراحیشده در نشستهای مسیریابها است. راهحل آن هم این است که اپراتورهای شبکه با جامعه جهانی اپراتورهای شبکه در استقرار این فیلترها مشارکت کرده و به سمت پیاده سازی RPKI بروند.

هرچند ظاهراً حادثهی رخداده برای گوگل، هک و خرابکاری نبوده و ماجرای مبهمی دارد، اما اثراتش در روز دوشنبه برای کاربران آشکار بوده و نشان میدهد که حل مشکلات حوزهی BGP ضروری است. پیش از این نیز از این محل اتفاقات مخربی رخ داده و کماکان احتمال رخداد مجدد آن وجود دارد.

منبع : زومیت