کمیته رکن چهارم – شرکت امنیتی ESET به تازگی یک بدافزار پیشرفته با قابلیت های بسیار نادر به نام Ramsay را شناسایی کرده که به اهداف خاصی در رایانه ها حمله می کند. Ramsay دارای ویژگی های خاصی برای حمله به رایانه های Air‑Gapped می باشد که هدف اصلی آن سرقت اسناد Word و سایر اسناد حساس در فضای ذخیره سازی شده است.

شبکه Air‑Gapped شده به دلیل جداسازی فیزیکی از شبکه های نا امن یک اقدام امنیتی محسوب می شود و مدیران IT جهت حصول اطمینان از امنیت خود، این شبکه رایانه ای را از نظر فیزیکی از شبکه های نا امن مانند اینترنت و شبکه های محلی دیگر جدا می کنند تا دسترسی به آنها به پایین ترین سطح خود برسد.

بدافزار Ramsay از نادرترین حملات مخرب بهره می گیرد و دارای پیشرفته ترین متدهای نفوذ می باشد. این بدافزار عمدتاً برای ایجاد فضایی مستقل در شبکه های Air‑Gapped و دستیابی به تمامی شبکه های جدا شده توسعه یافته است و به هکرها امکان نفوذ و سرقت اطلاعات حساس را می دهد.

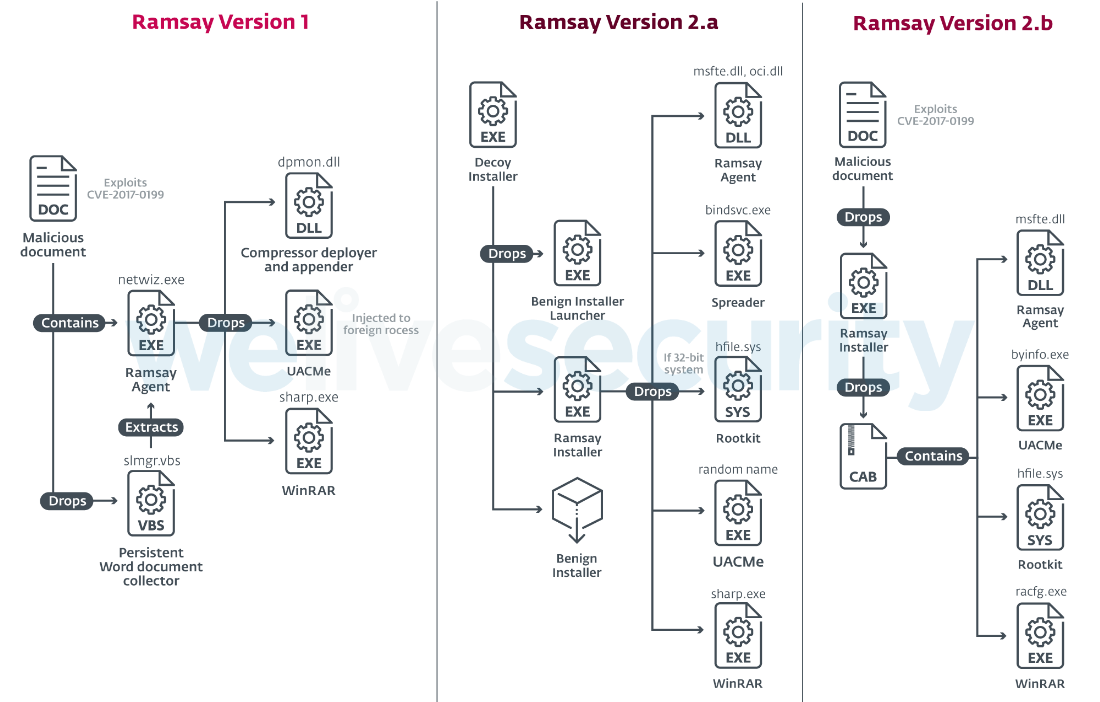

این بدافزار در مجموع سه نسخه مختلف با عملکردهای متفاوت دارد. نسخه اولیه آن در سپتامبر ۲۰۱۹ منتشر شد (Ramsay v1) و نسخه دوم آن در اوایل و اواخر مارس ۲۰۲۰ (Ramsay v2.a and v2.b)

حملات Ramsay در نسخه ۱

در این فرآیند حمله، مهاجم از اسناد مخرب با شناسه CVE-2017-0199 بهره برداری می کند و از طریق آن یک اسکریپت ویژوال بیسیک “OfficeTemporary.sct” ارائه می دهد. پس از توزیع سند مخرب، اسکریپت مورد نظر از درون بدنه آن استخراج می شود. این اسکریپت دارای یک PE رمزگذاری شده base64 در قالب یک عکس با فرمت JPG است و چون قالب یک عکس معمولی را دارد کاربر قربانی به راحتی فریب می خورد.

دراپ کردن اینستالر Decoy توسط بدافزار Ramsay نسخه version 2.a

این نسخه از بدافزار “Ramsay version 2.a” همراه با اولین ویژگی های جدید خود مانند مؤلفه Spreader و یک rootkit، به روشنی تاکتیک های فریب و پایداری خود را نشان می دهد.

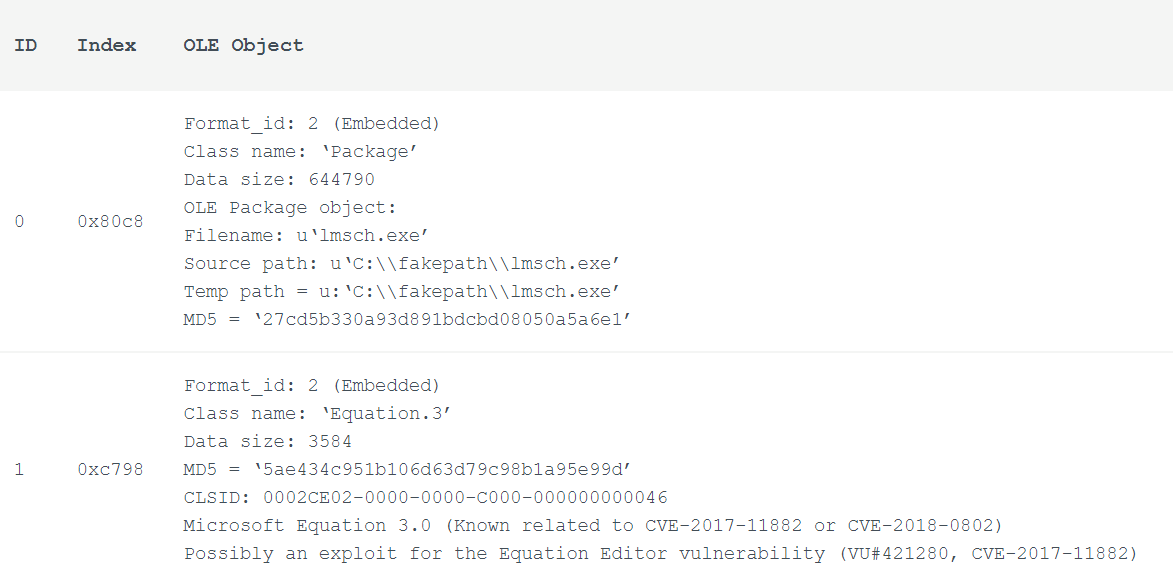

دراپ کردن اسناد مخرب توسط بدافزار Ramsay نسخه version 2.a

در این مرحله (همانند نسخه ۱) مهاجم از اسناد مخرب و اکسپلویت CVE-2017-11882 بهره برداری می کند. با استفاده از این اکسپلویت، مهاجمین “lmsch.exe” را به سیستم قربای تزریق می کنند. به طور خلاصه نسخه Ramsay 2.b نسبت به Ramsay 2.a دارای مقدار تغییرات کمی است.

اکنون متوجه شدیم که تمامی نسخه های بدافزار Ramsay به همراه یک ماژول توزیع کننده ایجاد شده که نسخه های مختلف بدافزار Ramsay را به فایل های PE (فایل اجرایی قابل حمل) اضافه می کند. این بدافزار اکنون در درایوهای قابل حمل و فایل های اشتراکی شبکه های زیادی یافت می شود.

محققان امنیتی در خصوص این بدافزار معتقدند که بسیار گیج کننده و بسیار نادر است و شناسایی آن دشوار بسیار دشوار می باشد. از همه مهمتر همانطور که در بالا گفتیم، هدف اصلی Ramsay نفوذ به شبکه های Air‑Gapped و دستیابی به شبکه های منزوی شده از سوی مدیران می باشد. و مخاطره آخر اینکه کاربران احتمالاً این فایل های اجرایی آلوده را بین لایه های مختلف شبکه شرکت بدون اطلاع از مخرب بودن آن جابجا می کنند .

توانایی های Ramsay

اگر بخواهیم در مورد قابلیت های این بدافزار صحبت کنیم مکانیسم بسیار متنوعی دارد. Ramsay چندین روش مداوم مانند اجرای دستور، جمع آوری فایل، پروتکل ارتباطات، گسترش و موارد دیگر را پیاده سازی می کند. نکته جالب اینجاست که Ramsay شباهت های زیادی با Retro دارد، زیرا هر دو بدافزار از الگوریتم رمزگذاری یکسان استفاده می کنند و تاکنون مشخص نشده که چه کسی پشت این حمله بدافزاری قرار دارد.

در یک تحقیق توسط محققان ESET نکته جالبی مشاهده شده و آن یک language metadata به زبان کره ایی است.