کمیته رکن چهارم – سیاستهای سختگیرانهی اپل در تأیید یا رد نرمافزارها در سیستمعامل مک ظاهرا درست عمل نکرده و موجب گسترش یک بدافزار شده است.

اپل سیاستهای بسیار سختگیرانهای را در تأیید نرمافزارها برای انتشار در اپ استور پیادهسازی میکند. این سیاستها با هدف جلوگیری از انتشار بدافزارها در اپ استور پیاده میشوند. البته بههرحال در برخی موارد، نرم افزارهایی هم هستند که موفق به عبور از فیلترهای سخت اپل میشوند. کوپرتینوییها حتی سال گذشته فرایندهای خود را سختگیرانهتر کردند و از توسعهدهندهها خواستند تا برای اجرای نرمافزار روی میلیونها دستگاه مک، محصولات خود را برای بررسیهای امنیتی هم ثبتنام کنند.

فرایند بررسی امنیتی اپلیکیشنها که بهنام Notoziration در اپل شناخته میشود، اپلیکیشن را با هدف پیدا کردن مشکلات امنیتی و محتوای مخرب، اسکن میکند. اگر بررسیها با موفقیت انجام شوند، نرمافزار نظارت امنیتی پیشفرض مک، Gatekeeper، اجازهی اجرای اپلیکیشن را صادر میکند. اپلیکیشنهایی که از فرایند بررسی امنیتی عبور نکنند، اجازهی اجرا نخواهند داشت.

اخبار جدید ادعا میکنند که ظاهرا یک بدافزار از مراحل بررسی امنیتی اپل عبور کرده است. محققان امنیتی در گزارش اخیر خود میگویند که بدافزار بهصورت سهوی از مراحل ثبت نهایی امنیتی اپل عبور کرد.

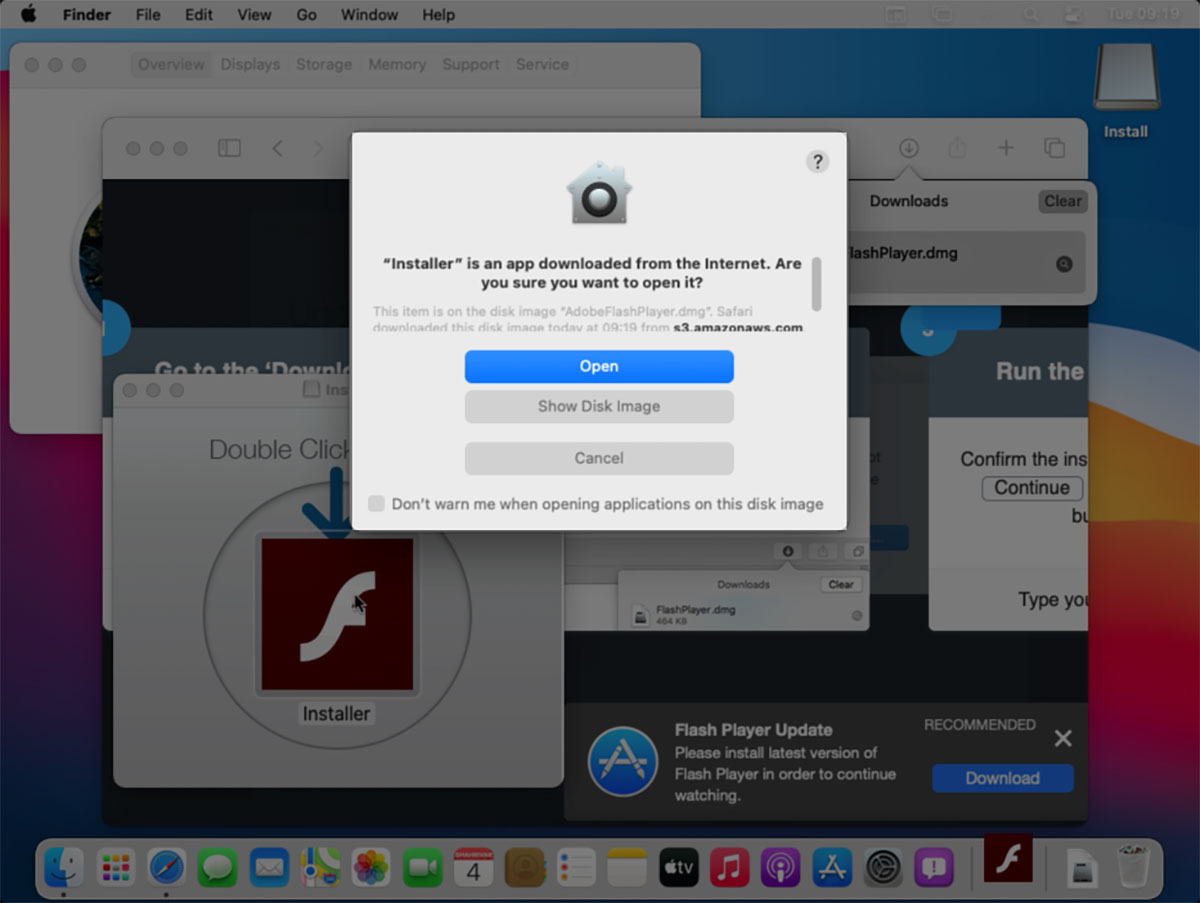

پیتر دانتینی و پاترکی واردل، محققان امنیتی مشهور مک، یک کمپین مبتنی بر بدافزار شناسایی کردند که بهصورت یک فایل نصبی ادوبی فلش اجرا میشود. این نوع از کمپینها بدافزاری مرسوم هستند و از سالها پیش در دنیای کامپیوترهای شخصی اجرا میشوند. حتی با اینکه فلش امروزه کاربرد بسیار پایینی دارد، باز هم کمپینهای بدافزاری مبتنی بر آن، موفق به توزیع و اجرا میشوند. اکثر کمپینهای اینچنینی، شامل کدهای تأییدنشده هستند که مک بهمحض اجرای اولیه، آنها را مسدود میکند، اما ظاهرا در مسدودسازی کمپین اخیر، موفق نبوده است.

نکتهی مهم یافتههای جدید امنیتی این بود که کد بدافزار نصبکنندهی فلش، تأییدیهی امنیتی اپل را دریافت کرد. تأییدیهی امنیتی بدین معنا بود که بدافزار بدون شناسایی لایهی امنیتی، بهراحتی اجرا میشد

واردل در یافتههای جدید خود میگوید سیستم امنیتی اپل، به اشتباه کدهای بدافزاری را تأیید کرده است که در بدافزار شناختهشدهی Shlayer استفاده میشوند. کسپرسکی در آخرین گزارشهای خود ادعا کرده بود که Shlayer مرسومترین بدافزار سال ۲۰۱۹ در سیستمعامل مک بوده است. Shlayer در دستهی بدافزارهای تبلیغی قرار میگیرد که خود را در میانهی مسیر ترافیک وب رمزگذاری شده (حتی وبسایتهای HTTPS) قرار میدهد و وبسایتها و نتایج جستوجو را با موارد مدنظر خود جایگزین میکند. درنتیجه عاملان بدافزار از نمایش بیشتر تبلیغات، درآمدزایی میکنند.

گزارش واردل که در یک پست وبلاگی منتشر شد میگوید که توزیع بدافزار Shlayer با عبور از لایههای امنیتی اپل، برای اولینبار رخ داده است. اپل کدهای مخرب موجود در بدافزار را شناسایی نکرده و اجازهی اجرای آن را در مک صادر کرد بود. بدافزار مذکور حتی امکان اجرا در نسخهی بتا سیستمعامل macOS Big Sur را هم داشت که نسخهی نهایی آن تا پایان امسال عرضه میشود. درنهایت کوپرتینوییها طبق گزارش واردل، کدهای مخرب و بدافزار مرتبط را حذف کرده و امکان اجرای آن را نیز در مک مسدود کردند.

سخنگوی اپل در واکنش به اخبار منتشرشده گفت: «بدافزارهای مخرب همیشه درحال تغییر هستند و سیستم ثبت و تأیید اپل به ما امکان میدهد تا آنها را از سیستمعامل مک دور نگه داریم. با استفاده از همین سیستم، درزمان شناسایی بدافزارها نیز واکنش سریعتری داریم. ما پس از کسب اطلاع از بدافزار مخرب تبلیغاتی، نسخهی شناساییشده را حذف، حساب کاربری توسعهدهنده را مسدود و مجوزهای مرتبط را باطل کردیم. ما از محققان بهخاطر تلاشهایشان در مسیر حفاظت از کاربران تشکر میکنیم».

واردل میگوید مجرمان سایبری کمی پس از حذف بدافزارها از مک، با نسخههای جدیدی باز هم تحت تأییدیهی امنیتی اپل به سیستمها بازگشتند. او میگوید بدافزارها مجددا موفق به دور زدن سیستم امنیتی اپل شدهاند. در ادامه باز هم اپل تأیید کرد که نسخههای جدید را مسدود کرده است. ظاهرا این بازی موش و گربه در پیدا کردن و مسدود کردن بدافزارهای تبلیغاتی مک هنوز ادامه دارد.

منبع: زومیت