کمیته رکن چهارم – برنامهنویسان Easy WP SMTP یک آسیبپذیری روزصفر را در این افزونه پرطرفدار ترمیم و اصلاح کردند.

افزونهای قابل استفاده با نام Easy WP SMTP در سایتها و وبلاگهای مبتنی بر WordPress است که امکان ارسال ایمیل را از طریق سرور SMTP برای صاحب سایت فراهم میکند.

بهکارگیری این افزونه، احتمال هرزنامه شدن ایمیلی ارسالی و راهیابی آن به پوشه Junk/Spam را کاهش میدهد.

Easy WP SMTP بیش از ۵۰۰ هزار بار نصب را در کارنامه دارد.

سوءاستفاده از آسیبپذیری ترمیم شده، مهاجم را قادر میکند تا بدون اصالتسنجی رمز کاربر admin سایت را تغییر داده و کنترل کامل سایت را در اختیار بگیرد.

نسخه ۱,۴.۲ و نسخ قبل از آن این افزونه به ضعف امنیتی مذکور آسیبپذیر گزارش شدهاند. این آسیبپذیری از وجود اشکالی در نحوه کنترل دسترسی به فایل دیباگ Easy WP SMTP ناشی میشود.

Easy WP SMTP دارای یک فایل لاگ دیباگ اختیاری است که تمامی پیامهای ایمیل – شامل سرآیند و متن آنها – را که توسط وبلاگ ارسال میشوند در آن ثبت میکند. فایل مذکور در مسیر نصب افزونه (معمولاً مسیر زیر) قرار دارد:

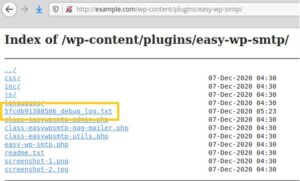

/wp-content/plugins/easy-wp-smtp/

این لاگ، فایلی متنی با نامی تصادفی (برای مثال ۵fcdb۹۱۳۰۸۵۰۶_debug_log.txt) است. از آنجا که پوشه افزونه فاقد هرگونه فایل index.html است بر روی سرورهایی که قابلیت directory listing بر روی آنها فعال شده بدون هرگونه محدودیتی میتوان به محتوای فایل مذکور دست پیدا کرد.

با مرور محتوای فایل یا جستوجوی /?author=۱ در آن، نام کاربری admin قابل کشف خواهد بود.

حال با در اختیار داشتن نام کاربری، مهاجم در صفحه ثبت ورود (Login)، فرایند درخواست بازگردانی رمز عبور (Reset Password) را آغاز میکند. پس از آن مجددا به لاگ دیباگ Easy WP SMTP مراجعه کرده و لینک بازگردانی رمز عبور را که از جانب WordPress به کاربر admin ارسال شده است کپی میکند.

اکنون مهاجم میتواند با کلیک بر روی لینک سرقت شده رمز عبور کاربر با سطح دسترسی admin را تغییر دهد. با در اختیار داشتن نام کاربری و رمز عبور، عملاً سایت در کنترل کامل مهاجم خواهد بود.

ارتقای فوری Easy WP SMTP به تمامی کاربران این افزونه توصیه میشود.

منبع : مرکز مدیریت راهبردی افتا