کمیته رکن چهارم – حملات مسمومسازی ARP (که زیرمجموعه حملات مرد میانی هستند) به هکرها امکان جاسوسی و شنود ارتباطات را میدهند. در این مطلب ابتدا درباره پروتکل ARP و شیوه عملکرد آن صحبت نموده، سپس نحوه اجرای حملات مسمومسازی ARP را توضیح میدهیم.

ARP چیست؟

ARP مخفف عبارت “Address Resolution Protocol“ و به معنای پروتکل تفکیک آدرس است. این پروتکل، امکان برقراری ارتباط با دستگاههای مختلف را در شبکه فراهم میکند. از ARP برای ترجمه آدرس آیپی و تبدیل آن به مک آدرس سیستمها استفاده میشود. معمولاً دستگاهها از ARP برای برقراری ارتباط با مسیریابی استفاده میکنند که امکان دسترسی به اینترنت را به آنها میدهد.

شیوه عملکرد این پروتکل به این صورت است که میزبان، یک کش (Cache) ARP داشته و از آن برای برقراری ارتباط با سایتها و سایر مقاصد در شبکه استفاده میکند. اگر مک آدرس، یک عدد آیپی منحصر به فرد نداشته باشد میتواند با ارسال بسته درخواست ARP از سایر سیستمهای شبکه درخواست کند که مک آدرس مربوط به آدرس آیپی مورد نظر را برای او ارسال کنند.

از آنجا که طول آدرسهای آیپی نسخه ۴، ۳۲ بیت و طول مک آدرس ۴۸ بیت است بنابراین این آدرسها دارای طولهای متفاوتی بوده و برای شناسایی هر سیستم در شبکه، ترجمه آنها ضروری میباشد. از این رو ایجاد نگاشتی اصولی بین مک آدرس و آدرس آیپی از اهمیت زیادی برخوردار است و ARP باید بتواند این آدرسها را به یکدیگر تبدیل کند.

در حال حاضر نسخه چهارم آدرسهای آیپی (IPv4) پرکاربردترین نسخه آدرسهای آیپی است. نسخهای جدید از آدرسهای آیپی تحت عنوان نسخه ۶ (IPv6) در راه است. به دلیل آنکه پروتکل ARP از امنیت چندانی برخوردار نیست، در آدرسهای آیپی نسخه شش از پروتکل جدیدتری با عنوان پروتکل شناسایی همسایه استفاده شده که امنیت بسیار زیادی دارد و در آن برای بررسی هویت میزبانها در شبکه از کلیدهای رمزنگاری استفاده میشود.

مسمومسازی (جعل) ARP چیست؟

مسمومسازی ARP یک نوع حمله مرد میانی است که مهاجمان با اجرای آن امکان جاسوسی و شنود ارتباطات صورت گرفته در شبکه محلی (LAN[۴]) را خواهند داشت. همانطور که گفتیم، پروتکل ARP با هدف ارتقای بهرهوری طراحی شده است. طراحان این پروتکل توجه چندانی به امنیت آن نداشته و سیستم احراز هویت را برای اعتبارسنجی پیامهای ARP در آن پیادهسازی نکرده بودند. از این رو هر دستگاهی در شبکه میتواند به یک درخواست ARP پاسخ دهد؛ حتی اگر پیام اصلی برای آن دستگاه ارسال نشده باشد.

مراحل اجرای این حمله توسط هکرها به ترتیب زیر است:

- در گام اول، هکرها باید امکان دسترسی به شبکه را پیدا کنند تا با تجزیه و تحلیل آن بتوانند آدرس آیپی دستگاههای متصل به شبکه را به دست آورند.

- مرحله بعد، شامل انتخاب یک هدف مثل یکی از نقاط انتهایی یا وسیلهای در شبکه مثل یک مسیریاب است.

- مهاجمان از ابزارهای جعل مثل Arpspoof یا Driftnet برای اجرای حمله مسمومسازی ARP استفاده نموده و پس از انجام تنظیمات لازم، اجرای حمله را برای جاسوسی ارتباط بین دو تا از دستگاههای موجود در شبکه آغاز میکنند.

- پس از اجرای این حمله، دستگاهها باور میکنند که مک آدرس ارایه شده توسط مهاجم صحیح است.

- این دستگاهها ورودیهای کش ARP خودشان را به روزرسانی میکنند. از این مرحله به بعد، این دو دستگاه به جای برقراری ارتباط مستقیم با یکدیگر، با مهاجم ارتباط برقرار میکنند. مهاجم هم برای هر کدام از دستگاهها چنان وانمود میکند که دستگاه مقابل است. به همین دلیل این دو سیستم به هیچ وجه در جریان نخواهند بود که در حال برقراری ارتباط با مهاجم هستند.

- اکنون مهاجم میتواند بدون اطلاع سیستمها هر کاری را که میخواهد انجام دهد.

مهاجمان میتوانند با اجرای این حمله به راحتی اطلاعات محرمانه را سرقت کرده، از کاربران جاسوسی نموده یا دادهها را تخریب کنند.

چگونه حمله مسمومسازی کش ARP را شناسایی کنیم؟

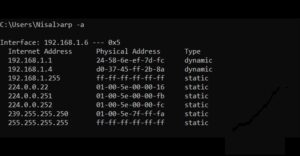

استفاده از خط فرمان، راحتترین روش برای شناسایی مسموم شدن کش ARP یک دستگاه است. شما ابتدا باید ترمینال دستگاه را باز نموده و فرمان زیر را تایپ کنید. سپس جدول ARP برای شما نمایش داده میشود. این فرمان هم در سیستم عامل ویندوز و هم لینوکس کار میکند.

arp -a

تصویر زیر، خروجی این فرمان را نشان میدهد:

اگر جدول ARP دو آدرس آیپی متفاوت را که به یک مک آدرس یکسان نگاشت شدهاند، نمایش دهد این موضوع بیانگر آن است که مورد هدف حمله مسمومسازی ARP قرار گرفتهاید.

برای تشخیص حمله مسمومسازی ARP در شبکههای بزرگتر و کسب اطلاعات درباره نوع ارتباطاتی که مهاجم در حال اجرای آنها است میتوانید از یک نرمافزار متن باز به نام “Wireshark” استفاده کنید.

چگونه از مسمومسازی ARP جلوگیری کنیم؟

برای جلوگیری از مسمومسازی ARP در شبکه می توانید از روشهای زیر استفاده کنید:

- استفاده از شبکه مجازی خصوصی یا ویپیان (VPN[۵]): یکی از سادهترین و کارآمدترین روشهای جلوگیری از مسمومسازی ARP، استفاده از ویپیان است. ویپیان به شما امکان میدهد از طریق کانالی رمزنگاری شده به اینترنت متصل شوید. در این شرایط امکان اجرای حمله مسمومسازی ARP دیگر وجود نخواهد داشت.

- استفاده از ARP ایستا: پروتکل ARP امکان ایجاد رکوردهای ARP ایستا و ثابت را برای هر آدرس آیپی فراهم کرده و به این ترتیب نیازی نیست که دستگاهها منتظر آدرس دریافت پاسخ ARP برای آیپی مدنظر بمانند.

- اجرای حمله جعل: با اجرای حملات جعلی می توانید وضعیت سازوکارهای دفاعی خودتان را بررسی نموده و پس از شناسایی مشکلات احتمالی آنها را برطرف نمایید.

منبع : فراست