کمیته رکن چهارم – به محض آلوده شدن دستگاه، Rokku اقدام به حذف نسخه های Shadow موجود بر روی دستگاه می کند تا بدین نحو امکان بازگرداندن فایل ها از طریق این قابلیت سیستم عامل Windows غیرممکن شود.

کمیته رکن چهارم – به محض آلوده شدن دستگاه، Rokku اقدام به حذف نسخه های Shadow موجود بر روی دستگاه می کند تا بدین نحو امکان بازگرداندن فایل ها از طریق این قابلیت سیستم عامل Windows غیرممکن شود.

به گزارش کمیته رکن چهارم،باج افزار Rokku با اضافه کردن قابلیتی جدید کار پرداخت مبلغ اخاذی شده را برای قربانی بسیار آسان تر کرده است.

هر چند Rokku از روش های رایج سایر باج افزارها همچون هرزنامه ها برای انتشار استفاده می کند اما عملکرد و شیوه اخاذی آن متفاوت با باج افزارهای رایج است.

به محض آلوده شدن دستگاه، Rokku اقدام به حذف نسخه های Shadow موجود بر روی دستگاه می کند تا بدین نحو امکان بازگرداندن فایل ها از طریق این قابلیت سیستم عامل Windows غیرممکن شود.

در ادامه داده های کاربر با استفاده از الگوریتم RSA-512 رمزنگاری می شوند. هر چند RSA-512 روش رمزنگاری قدرتمندی محسوب می شود اما بر اساس یکتحقیق انجام شده توسط محققان دانشگاه Pennsylvania شکستن این اگوریتم غیر ممکن نیست.

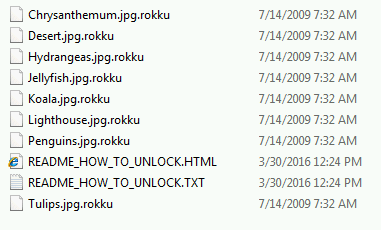

همچنین Rokku به انتهای فایل های رمز شده پسوندی را با همین عنوان می چسباند.

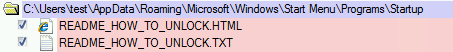

در نهایت پیام اخاذی نمایش داده می شود. این پیام با هر بار راه اندازی سیستم ظاهر می شود.

همانند بسیاری از باج افزارهای دیگر، Rokku نیز در پیام از قربانی می خواهد تا با استفاده از یک مرورگر TOR مبلغ اخاذی شده را بپردازد.

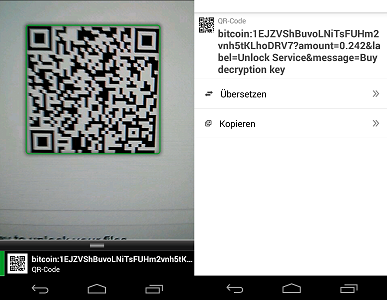

به گفته برخی منابع، مبلغ اخاذی شده توسط این باج افزار از کاربر تنها ۰/۲۴ بیت کوین است که در مقایسه با باج افزارهای رایج مبلغ بسیار کمتری است.

اما ویژگی خاص و نوین این باج افزار نمایش یک تصویر QR است.

بدین ترتیب قربانی می تواند از طریق کیف پول بیت کوین نصب شده بر روی گوشی خود کار پرداخت را به آسانی انجام دهد.

توضیح اینکه باج افزار Rokku توسط ضدویروس های McAfee و Bitdefender به ترتیب با نام های Artemis!5A0E3A6E3106 و Trojan.GenericKD.3115966 شناخته می شود.

منبع:شرکت ضدویروس Avira