کمیته رکن چهارم – در روزهای اخیر باجافزاری شناسایی شده که که بر اساس عنوان اطلاعیه باجگیری و ایمیل درج شده در آن و همینطور به دلیل نمایش تصویر رئیس جمهور جدید آمریکا، Trump Locker نامگذاری شده است.

کمیته رکن چهارم – در روزهای اخیر باجافزاری شناسایی شده که که بر اساس عنوان اطلاعیه باجگیری و ایمیل درج شده در آن و همینطور به دلیل نمایش تصویر رئیس جمهور جدید آمریکا، Trump Locker نامگذاری شده است.

به گزارش کمیته رکن چهارم،با اجرا شدن فایل مخرب، باجافزار ابتدا به سرور فرماندهی (Command & Control) خود متصل شده و کلید عمومی رمزگذاری و مقدار مبلغ اخاذی را از آن دریافت میکند.

هر چند Trump Locker نیز همانند بسیاری از باجافزارهای رمزگذار نه همه فایلها که تنها فایلهای با پسوندهای خاص خود را هدف میدهد اما نویسنده یا نویسندگان این باجافزار پسوندهای هدف را در دو فهرست مختلف دستهبندی کرده و هر کدام را بهنحوی متفاوت رمز میکنند.

Trump Locker تنها ۱۰۲۴ بایت ابتدایی فایلهایی را که پسوند آنها یکی از موارد زیر باشد رمزگذاری کرده و پسوند آنها را به TheTrumpLockerp. تغییر میدهد.

.asf, .pdf, .xls, .docx, .xlsx, .mp3, .waw, .jpg, .jpeg, .txt, .rtf, .doc, .rar, .zip, .psd, .tif, .wma, .gif, .bmp, .ppt, .pptx, .docm, .xlsm, .pps, .ppsx, .ppd, .eps, .png, .ace, .djvu, .tar, .cdr, .max, .wmv, .avi, .wav, .mp4, .pdd, .php, .aac, .ac3, .amf, .amr, .dwg, .dxf, .accdb, .mod, .tax2013, .tax2014, .oga, .ogg, .pbf, .ra, .raw, .saf, .val, .wave, .wow, .wpk, .3g2, .3gp, .3gp2, .3mm, .amx, .rpt, .avs, .bik, .dir, .divx, .dvx, .evo, .flv, .qtq, .tch, .rts, .rum, .rv, .scn, .srt, .stx, .svi, .swf, .trp, .vdo, .wm, .wmd, .wmmp, .wmx, .wvx, .xvid, .3d, .3d4, .3df8, .pbs, .adi, .ais, .amu, .arr, .bmc, .bmf, .cag, .cam, .dng, .ink, .ini, .jif, .jiff, .jpc, .jpf, .jpw, .mag, .mic, .mip, .msp, .nav, .ncd, .odc, .odi, .opf, .qif, .xwd, .abw, .act, .adt, .aim, .ans, .asc, .ase, .bdp, .bdr, .bib, .boc, .crd, .diz, .dot, .dotm, .dotx, .dvi, .dxe, .mlx, .err, .euc, .faq, .fdr, .fds, .gthr, .idx, .kwd, .lp2, .ltr, .man, .mbox, .msg, .nfo, .now, .odm, .oft, .pwi, .rng, .rtx, .run, .ssa, .text, .unx, .wbk, .wsh, .7z, .arc, .ari, .arj, .car, .cbr, .cbz, .gz, .gzig, .jgz, .pak, .pcv, .puz, .rev, .sdn, .sen, .sfs, .sfx, .sh, .shar, .shr, .sqx, .tbz2, .tg, .tlz, .vsi, .wad, .war, .xpi, .z02, .z04, .zap, .zipx, .zoo, .ipa, .isu, .jar, .js, .udf, .adr, .ap, .aro, .asa, .ascx, .ashx, .asmx, .asp, .indd, .asr, .qbb, .bml, .cer, .cms, .crt, .dap, .htm, .moz, .svr, .url, .wdgt, .abk, .bic, .big, .blp, .bsp, .cgf, .chk, .col, .cty, .dem, .elf, .ff, .gam, .grf, .h3m, .h4r, .iwd, .ldb, .lgp, .lvl, .map, .md3, .mdl, .nds, .pbp, .ppf, .pwf, .pxp, .sad, .sav, .scm, .scx, .sdt, .spr, .sud, .uax, .umx, .unr, .uop, .usa, .usx, .ut2, .ut3, .utc, .utx, .uvx, .uxx, .vmf, .vtf, .w3g, .w3x, .wtd, .wtf, .ccd, .cd, .cso, .disk, .dmg, .dvd, .fcd, .flp, .img, .isz, .mdf, .mds, .nrg, .nri, .vcd, .vhd, .snp, .bkf, .ade, .adpb, .dic, .cch, .ctt, .dal, .ddc, .ddcx, .dex, .dif, .dii, .itdb, .itl, .kmz, .lcd, .lcf, .mbx, .mdn, .odf, .odp, .ods, .pab, .pkb, .pkh, .pot, .potx, .pptm, .psa, .qdf, .qel, .rgn, .rrt, .rsw, .rte, .sdb, .sdc, .sds, .sql, .stt, .tcx, .thmx, .txd, .txf, .upoi, .vmt, .wks, .wmdb, .xl, .xlc, .xlr, .xlsb, .xltx, .ltm, .xlwx, .mcd, .cap, .cc, .cod, .cp, .cpp, .cs, .csi, .dcp, .dcu, .dev, .dob, .dox, .dpk, .dpl, .dpr, .dsk, .dsp, .eql, .ex, .f90, .fla, .for, .fpp, .jav, .java, .lbi, .owl, .pl, .plc, .pli, .pm, .res, .rsrc, .so, .swd, .tpu, .tpx, .tu, .tur, .vc, .yab, .aip, .amxx, .ape, .api, .mxp, .oxt, .qpx, .qtr, .xla, .xlam, .xll, .xlv, .xpt, .cfg, .cwf, .dbb, .slt, .bp2, .bp3, .bpl, .clr, .dbx, .jc, .potm, .ppsm, .prc, .prt, .shw, .std, .ver, .wpl, .xlm, .yps, .1cd, .bck, .html, .bak, .odt, .pst, .log, .mpg, .mpeg, .odb, .wps, .xlk, .mdb, .dxg, .wpd, .wb2, .dbf, .ai, .3fr, .arw, .srf, .sr2, .bay, .crw, .cr2, .dcr, .kdc, .erf, .mef, .mrw, .nef, .nrw, .orf, .raf, .rwl, .rw2, .r3d, .ptx, .pef, .srw, .x3f, .der, .pem, .pfx, .p12, .p7b, .p7c, .jfif, .exif, .docb, .xlt, .xltm, .xlw, .ppam, .sldx, .sldm, .class, .db, .pdb, .dat, .csv, .xml, .spv, .grle, .sv5, .game, .slot, .aaf, .aep, .aepx, .plb, .prel, .prproj, .eat, .ppj, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .svg, .as3, .as

اما فایلهایی که پسوند آنها یکی از موارد زیر باشد – صرفنظر از بودن در فهرست اول – بهطور کامل رمز شده و پسوند آنها به TheTrumpLockerf. تغییر مییابد.

.txt, .ini, .php, .html, .css, .py, .c, .cpp, .cc, .h, .cs, .log, .pl, .java, .doc, .dot, .docx, .docm, .dotx, .dotm, .rtf, .wpd, .docb, .wps, .msg, .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx, .pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .class, .jar, .csv, .xml, .dwg, .dxf, .asp

دو فهرستی بودن، پیشتر تنها در باجافزار VenusLocker گزارش شده بود.

همچنین نام فایلهای رمز شده نیز با روش base64 رمز میشود. کاری که سبب دشوار شدن یافتن فایلهای حساس و بااهمیت توسط قربانی میشود.

علاوه بر وجود شباهت در دو فهرستی بودن، ساختار کدنویسی دو باجافزار Trump Locker و VenusLocker نیز بسیار مشابه یکدیگر است. ضمن اینکه در نام پوشههای استثناء شده در این دو باجافزار هم شباهتهای زیادی مشاهده میشود.

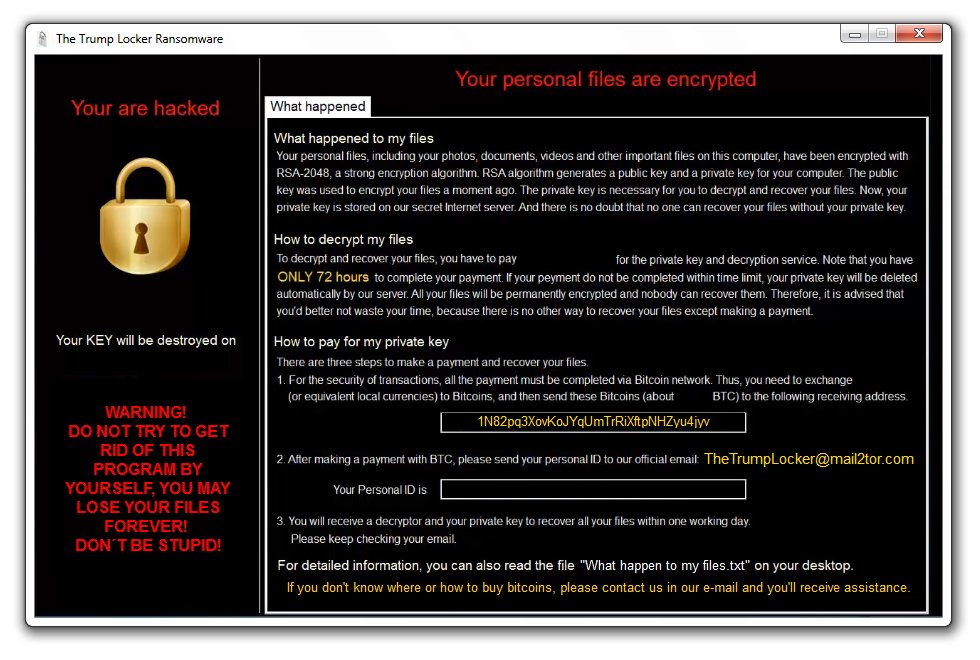

با پایان رمزگذاری، فایلی با عنوان What happen to my files.txt بر روی Desktop ایحاد میشود. این فایل حاوی اطلاعیه باجگیری است.

در ادامه فایلی با نام uinf.uinf کپی میشود. این فایل حاوی پاسخهای دریافت شده از سرور فرماندهی است. در حقیقت این فایل نقش تنظیمات برای فایلی با نام RansomNote.exe را که بر روی Desktop ایجاد میشود دارد.

در ادامه با اجرای فرمان زیر نسخههای Shadow Volume حذف میشوند:

C:\\Windows\\system32\\wbem\\wmic.exe shadowcopy delete&exit

تصویری مشابه شکل زیر نیز جایگزین تصویر پسزمینه دستگاه میشود.

در ادامه فایل RansomNote.exe که پیشتر بر روی Desktop کپی شده بود اجرا میشود. با اجرای آن تصویر زیر برای مدت کوتاهی نمایش داده میشود.

در نهایت اطلاعیه باجگیری Trump Locker ظاهر میشود که یکی دیگر از شباهتهای این باجافزار با VenusLocker است.

برای نمایش دائمی اطلاعیه باجگیری حتی در صورت راهاندازی مجدد دستگاه در مسیر زیر در محضرخانه (Registry) کلیدی برای اجرای فایل RansomNote.exe ایجاد میشود.

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\TheTrumpLocker %Desktop%\RansomNote.exe

علیرغم شباهتهای اشاره شده مشخص نیست گردانندگان Trump Locker نیز همان گردانندگان VenusLocker باشند.

منبع:شبکه گستر