رکن چهارم – محققان امنیتی از شرکت دکتر.وب یک تروجان اندرویدی را شناسایی کردهاند که مهاجمان سایبری برای مدیریت آن از پروتکل تلگرام استفاده میکنند. این تروجان میتواند اطلاعات حساس قربانیان را به سرقت برده و کدهای دلخواه مهاجم را بر روی سامانهی قربانی اجرا کند.

این تروجان Android.Spy.۳۷۷.origin نام داشته و یک ابزار مدیریتی راه دور (RAT) است که در قالب برنامههای بیخطر توزیع میشود. این بدافزار کاربران ایرانی را هدف قرار داده است. این تروجان میتواند بر روی تلفنهای هوشمند و تبلتهای قربانیان با عنوان برنامههایی مانند «اینستا پلاس»، «پروفایل چکر» و «کلینر پرو» نصب شود.

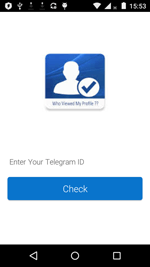

این بدافزار پس از اجرا شدن، به کاربر پیشنهاد میدهد تا محبوبیت مالک دستگاه را در بین سایر کاربران تلگرام بررسی کند. برای اجرای این کار، بدافزار از قربانی شناسههای خصوصی او را درخواست میکند. پس از اینکه قربانی اطلاعات درخواستی را در اختیار مهاجمان قرار میدهد، بدافزار Android.Spy.۳۷۷.origin تعداد بازدیدها از پروفایل کاربر را نمایش میدهد. کمی پس از اجرای این عملیات، بدافزار آیکون میانبر خود را از صفحهی خانگی حذف میکند تا عملیات مخرب خود را مخفی کند.

این بدافزار یک جاسوسافزار کلاسیک است که میتوانند دستورات مورد نظر مهاجمان سایبری را اجرا کند. یکی از تفاوتهایی که این بدافزار با سایر تروجانهای اندرویدی دارد، نحوهی کنترل آن توسط مهاجمان سایبری است. مهاجمان برای کنترل این بدافزار از پروتکل تبادل پیام در پیامرسان برخط تلگرام استفاده میکنند. این اولین تروجان اندرویدی است که از پروتکل تلگرام استفاده میکند.

این تروجان پس از حذف پروندهی میانبر، اطلاعاتی را از فهرست مخاطبان، پیامهای کوتاه دریافتی و ارسالی و دادههای حسابهای گوگل رونویسی میکند. در ادامه این دادهها را در دایرکتوری که خود بدافزار اجرا میشود، در داخل یک پروندهی متنی ذخیره میکند. علاوه بر اینها، تروجان با استفاده از دوربین جلویی دستگاه، از چهرهی مالک دستگاه عکس میگیرد. در نهایت نیز این تصویر و پروندهی اطلاعات را بر روی کارگزار دستور و کنترل بارگذاری میکند و یک سیگنال به بات تلگرام نیز ارسال میشود تا نشان دهد، دستگاه با موفقیت آلوده شده است.

پس از سرقت اطلاعات محرمانه، تروجان Android.Spy.۳۷۷.origin مجدداً به بات تلگرام متصل شده و منتظر میماند تا دستورات کنترلی را دریافت کند. این بدافزار میتواند دستورات زیر را از سمت کارگزار دستور و کنترل دریافت کند. زمانیکه یکی از این دستورات انجام شد، گزارش آن به سمت بات تلگرام ارسال میشود. برای کاهش این نوع خطرات و جلوگیری از آلوده شدن دستگاهها به این تروجان، به کاربران ایرانی اکیداً توصیه میکنیم تا برنامههای کاربردی را صرفاً از فروشگاههای معتبر مانند گوگلپلی بارگیری و نصب کنند.

- call: یک تماس تلفنی برقرار میکند.

- Sendmsg: ارسال یک پیام کوتاه

- Getapps: اطلاعاتی در مورد برنامههای نصبشده بر روی دستگاه را به سمت کارگزار ارسال میکند.

- Getfiles: از تمام پروندههایی که بر روی دستگاه وجود دارد، اطلاعاتی را به سمت کارگزار ارسال میکند.

- Getloc: اطلاعات مربوط به مکان جغرافیایی دستگاه را برای کارگزار ارسال میکند.

- Upload: پروندههایی را که در دستورات به آنها اشاره شده و بر روی دستگاه وجود دارد، بر روی کارگزار بارگذاری میکند.

- removeA: پروندههایی را که در دستور مشخص شده، از دستگاه حذف میکند.

- removeB: گروهی از پروندهها را در دستگاه قربانی حذف میکند.

- Lstmsg: اطلاعاتی از پیامکهای ارسالی و دریافتی از جمله شماره تماسها و محتوای پیامها را در قالب یک پرونده به سمت کارگزار ارسال میکند.