کمیته رکن چهارم – پس از مدتی غیبت باجافزار مشهور Locky، چند روزی است که یک کارزار بزرگ هرزنامهای، بهصورت گسترده در حال انتشار نسخه جدیدی از این باجافزار مخرب است.

در حالی که Locky برای دورهای بیشترین سهم از آلودگیها به باجافزار را به خود اختصاص داده بود اما با گذشت زمان جایگاه خود را به باجافزارهای دیگری همچون Cerber و Spora واگذار کرد.

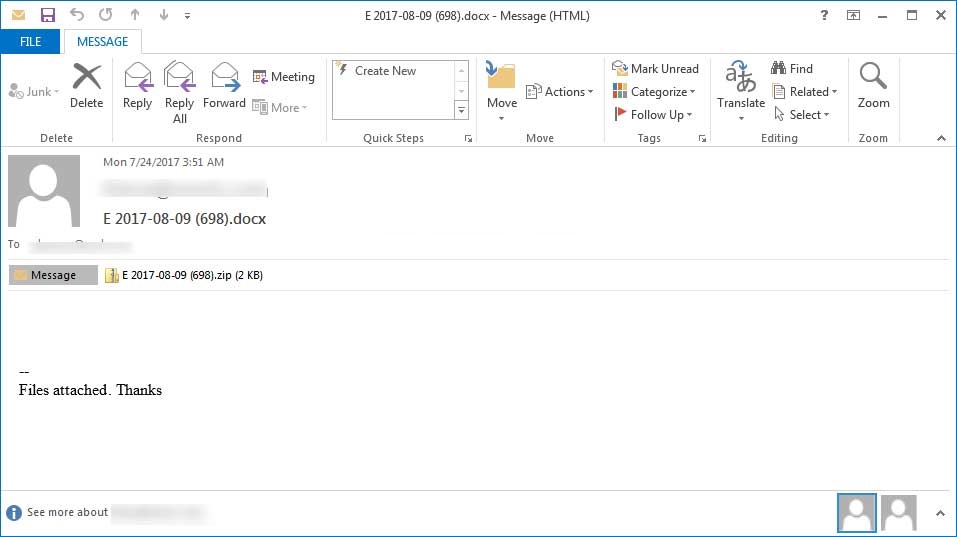

در این کارزار نسخه جدید Locky از طریق هرزنامههایی با عنوانی در قالب E [date] (random_numer).docx – برای مثال، E 2017-08-09 (698).docx – منتشر میشود. متن این هرزنامهها تنها حاوی دو جمله کوتاه Files attached. Thanks است.

پیوست هرزنامههای مذکور نیز فایلی فشرده شده همنام با عنوان ایمیل و با پسوند ZIP است. فایل فشرده شده خود حاوی یک اسکریپت VBS است که وظیفه آن دریافت باجافزار Locky از نشانی یا نشانیهای درج شده در اسکریپت است. این اسکریپت پس از دریافت فایل اجرایی باجافزار، آن را در مسیر %Temp% ذخیره کرده و سپس آن را اجرا میکند.

Locky پس از اجرا شدن اقدام به پویش دستگاه قربانی برای یافتن فایلهای با پسوند خاص و پرکاربرد و رمزگذاری آنها میکند.

در نسخه جدید به فایلهای رمزگذاری شده توسط باجافزار، پسوند diablo6. الصاق شده و نام آنها نیز بر اساس الگوی زیر تغییر داده میشود:

- [first_8_hexadecimal_chars_of_id]-[next_4_hexadecimal_chars_of_id]-[next_4_hexadecimal_chars_of_id]-[4_hexadecimal_chars]-[12_hexadecimal_chars]

برای مثال فایلی با نام و پسوند n1.png بر اساس الگوی مذکور به E87091F1-D24A-922B-00F6B112-72BB7EA6EADF.diablo6 تغییر مییابد.

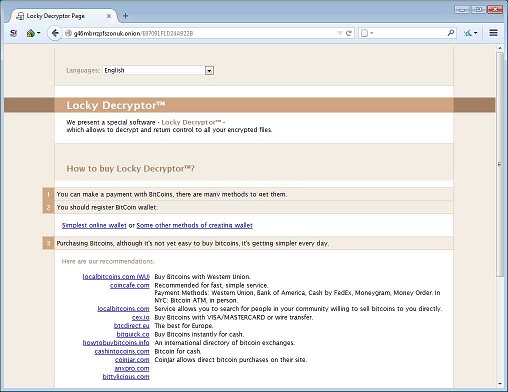

پس از پایان فرآیند رمزگذاری فایلها، فایل اجرایی باجافزار از روی دستگاه حذف شده و اطلاعیه باجگیری که در آن دستورالعمل پرداخت باج درج شده ظاهرمیگردد.

مبلغ اخاذی شده در نسخه جدید، ۰٫۴۹ بیتکوین معادل حدود ۱۶۰۰ دلار است.

جزییات کامل در خصوص باجافزار Locky در اینجا قابل دریافت و مطالعه است.

همچون همیشه، برای ایمن ماندن از گزند باجافزارها، رعایت موارد زیر توصیه میشود:

- از ضدویروس قدرتمند و بهروز استفاده کنید.

- از اطلاعات سازمانی بهصورت دورهای نسخه پشتیبان تهیه کنید. پیروی از قاعده ۱-۲-۳ برای دادههای حیاتی توصیه میشود. بر طبق این قاعده، از هر فایل سه نسخه میبایست نگهداری شود (یکی اصلی و دو نسخه بعنوان پشتیبان). فایلها باید بر روی دو رسانه ذخیرهسازی مختلف نگهداری شوند. یک نسخه از فایلها میبایست در یک موقعیت جغرافیایی متفاوت نگهداری شود.

- از نصب فوری آخرین اصلاحیههای امنیتی اطمینان حاصل کنید.

- با توجه به انتشار بخش قابل توجهی از باجافزارها از طریق فایلهای نرمافزار Office حاوی ماکروی مخرب، بخش ماکرو را برای کاربرانی که به این قابلیت نیاز کاری ندارند با انتخاب گزینه “Disable all macros without notification” غیرفعال کنید. برای غیرفعال کردن این قابلیت، از طریق Group Policy، از این راهنما و این راهنما استفاده کنید.

- در صورت فعال بودن گزینه “Disable all macros with notification” در نرمافزار Office، در زمان باز کردن فایلهای Macro پیامی ظاهر شده و از کاربر خواسته میشود برای استفاده از کدهای بکار رفته در فایل، تنظیمات امنیتی خود را تغییر دهد. آموزش و راهنمایی کاربران سازمان به صرفنظر کردن از فایلهای مشکوک و باز نکردن آنها میتواند نقشی مؤثر در پیشگیری از اجرا شدن این فایلها داشته باشد. برای این منظور میتوانید از این دادهنماییها استفاده کنید.

- ایمیلهای دارای پیوست ماکرو را در درگاه شبکه مسدود کنید. بدین منظور میتوانید از تجهیزات دیواره آتش، همچون Sophos بهره بگیرید.

- سطح دسترسی کاربران را محدود کنید. بدین ترتیب حتی در صورت اجرا شدن فایل مخرب توسط کاربر، دستگاه به باجافزار آلوده نمیشود.

منبع : شبکه گستر