کمیته رکن چهارم – برخی منابع از انتشار باجافزاری خبر دادهاند که ضمن رمزگذاری فایلها، قربانی را به سایتی هدایت میکند که در آن فرآیند دریافت باج از طریق کارت اعتباری صورت میگیرد.

این باجافزار که خود را MindLost معرفی میکند فایلهای با هر یک از پسوندهای زیر را رمزگذاری کرده و به آنها پسوند enc را الصاق میکند:

.c, .jpg, .mp3, .mp4, .pdf, .png, .py, .txt

باجافزار MindLost از رمزگذاری فایلهای ذخیره شدده در هر یک از پوشههای زیر صرفنظر میکند:

Windows

Program Files

Program Files (x86)

همچنین MindLost برای ماندگار کردن خود بر روی دستگاه اقدام به ساخت کلیدی در مسیر زیر در محضرخانه (Registry) میکند:

HKU\Administrator\Software\Microsoft\Windows\CurrentVersion\Run

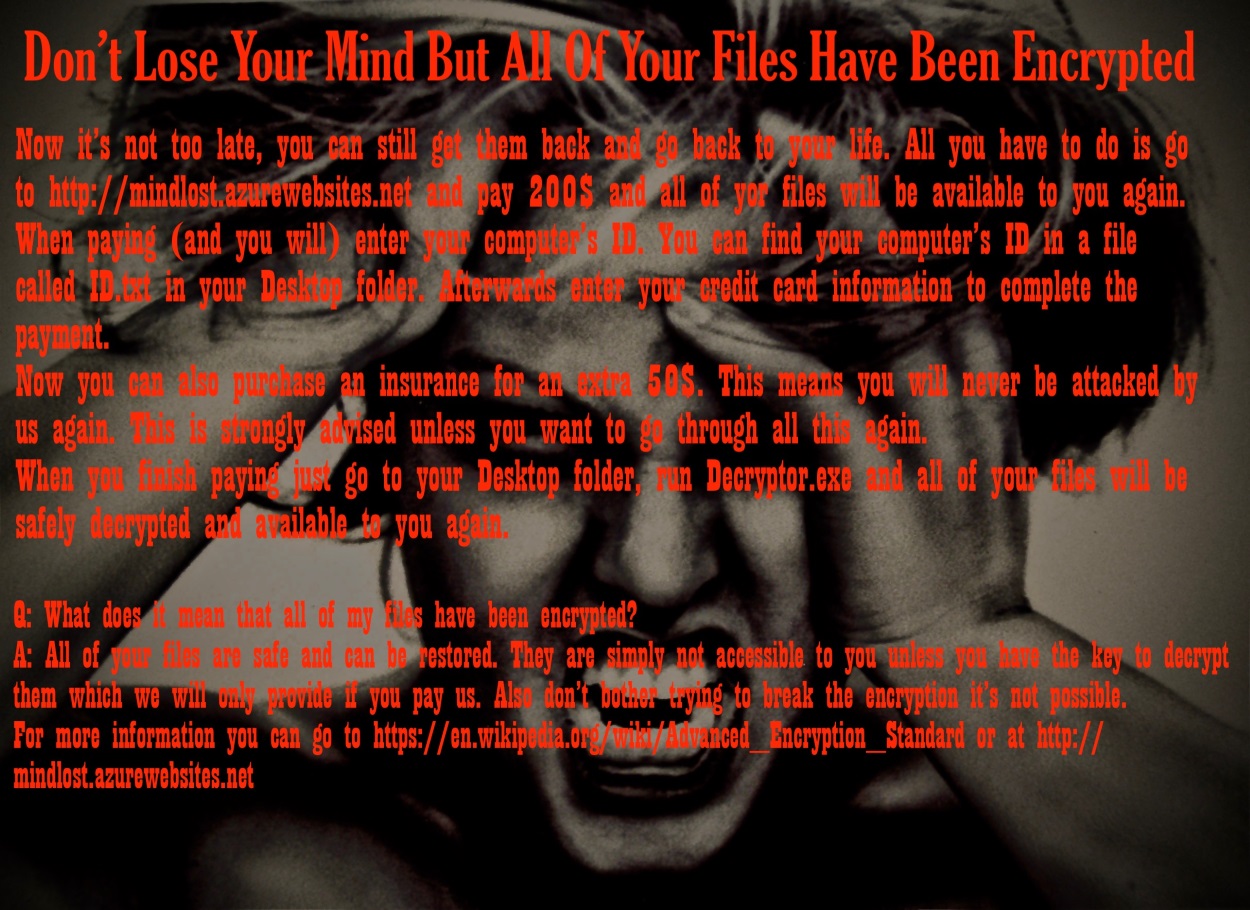

با پایان فرآیند رمزگذاری، باجافزار اقدام به دریافت یک فایل تصویری از مسیر زیر میکند:

http://image.ibb[.]co/kO6xZ6/insane_uriel_by_urielstock_4.jpg

این تصویر که حاوی اطلاعیه باجگیری است در ادامه جایگزین فایل تصویر پسزمینه Desktop میشود.

در تصویر، به کاربر توصیه میشود که با مراجعه به نشانی زیر برنامه رمزگشای فایلها را خریداری کند:

http://mindlost.azurewebsites[.]net

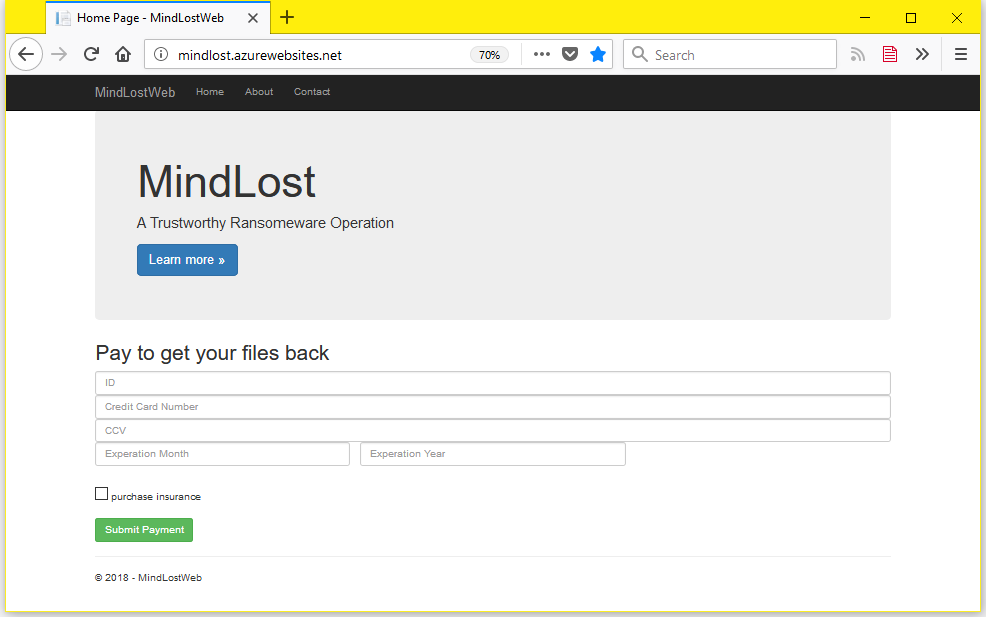

نکته قابل توجه در خصوص MindLost، دریافت مبلغ اخاذی شده در سایت مذکور نه از طریق واحدهای پولی دیجیتال همچون بیتکوین، که از طریق کارت اعتباری است.

برای این روش غیرمعمول MindLost سه احتمال زیر متصور است:

- نویسنده باجافزار ناشیانه این روش را انتخاب کرده است. موضوعی که ردیابی او بخصوص توسط نهادهای قانونی را بسیار آسان خواهد کرد.

- سایت مذکور، صرفاً حملهای فیشینگ است و هیچگونه عملیات انتقال پول در آن انجام نمیشود. در حقیقت نویسنده از طریق این باجافزار قصد جمعآوری اطلاعات کارت اعتباری قربانیان خود را دارد تا در آینده و در حملاتی دیگر از آنها بهرهجویی کند.

- و فرضیه سوم اینکه که سیستم پرداخت آنلاین نمایش داده شده در این سایت موقتی بوده و در آینده با نمونه اصلی جایگزین خواهد شد.

نکته قابل توجه دیگر در مورد MindLost امکانی قابل فروش برای قرنطینه شدن دستگاه در برابر حملات آتی این باجافزار است!

با تمامی این تفاسیر بطور کلی کدنویسی این باجافزار پر از اشکالات نرمافزاری و باگهای امنیتی است. برای مثال اطلاعات اصالتسنجی برای دسترسی یافتن از راه دور به بانک داده باجافزار در کد آن قابل دسترس است و بنابراین با کمی دانش و مهارت در حوزه پایگاه داده میتوان کلید رمزگشایی را بازیابی کرد.

به نظر میرسد که این باجافزار فعلاً در حال توسعه است. بخصوص آنکه در نمونه بررسی شده در این خبر بر خلاف فرامین اصلی درج شده در کد، تنها محتوای پوشه C:\Users پویش و رمزگذاری میشود. احتمالاً نویسنده باجافزار قصد داشته تا با این کار مدت تکمیل فرآیند رمزگذاری را در آزمایشگاه خود کوتاه کند.

توضیح اینکه نمونه مذکور با نامهای زیر قابل شناسایی و پاکسازی است:

McAfee:

– RDN/Ransom

Bitdefender:

– Trojan.GenericKD.6413055

منبع : شبکه گستر