کمیته رکن چهارم – باجافزار جدیدی با عنوان Black Ruby در حال انتشار است که فایلهای دستگاه را رمزگذاری کرده، نام آنها را تغییر داده و پسوند BlackRuby را به آنها الصاق میکند. خرابکاری Black Ruby محدود به رمزگذاری و اخاذی نبوده و یک ابزار استخراج کننده ارز دیجیتال مونرو را نیز بر روی دستگاه قربانی نصب میکند تا اگر قربانی اقدام به پرداخت باج نکرد حداقل از طریق این ابزار چیزی نصیب نویسنده یا نویسندگان این باجافزار بشود.

نکته قابل توجه در مورد این باجافزار اینکه در صورتی که نشانی IP دستگاه آلوده شده در محدود ایران باشد هیچ یک از اقدامات مخرب مذکور انجام نخواهد شد.

برای این منظور، در اولین اقدام، با نشانی http://freegeoip.net/json ارتباط برقرار شده و در صورتی که پاسخ دریافتی “country_code”:”IR” باشد، Black Ruby پروسه خود را متوقف میکند. در غیر این صورت فایل ابزار استخراج کننده مونرو با نام svchost.exe در مسیر زیر کپی می شود:

C:\Windows\System32\BlackRuby\

در پولهای دیجیتال، فرآیندی با عنوان استخراج (Mining) وجود دارد که یکی از اصلیترین وظیفه آن تایید اطلاعات تبادل شده در شبکه این واحدهای پولی است. فرآیند استخراج مستلزم فراهم بودن توان پردازشی بسیار بالاست. در نتیجه شبکه واحد دیجیتال – در اینجا مونرو – نیز در قبال تلاشی که برای این پردازشها انجام میشود به استخراجکنندگان پاداشی اختصاص میدهد.

با توجه به نیاز به توان پردازش بالا، انجام استخراج میتواند یک سرمایهگذاری هزینهبر برای استخراجکننده باشد. اما برنامههای ناخواسته موسوم به استخراج کننده با بهرهگیری از توان پردازشی دستگاههای آلوده به خود از آنها بهمنظور سودرسانی به نویسنده یا نویسندگان برنامه سوءاستفاده میکنند.

با اجرای این ابزار حداکثر استفاده از پردازشگر قربانی میشود. موضوعی که سبب کندی بیش از حد دستگاه و گرم شدن پردازشگر میشود.

در ادامه در صورت در حال اجرا بودن پروسه sql.exe، باجافزار آن را متوقف میکند.

Black Ruby فرامین زیر را با هدف حذف نسخههای Windows Shadow Volume، غیرفعال کردن امکان بازگردانی از طریق بخش Windows Startup و از بین بردن سوابق رویدادها اجرا میکند:

cmd.exe /C vssadmin.exe delete shadows /all /Quiet

cmd.exe /C WMIC.exe shadowcopy delete

cmd.exe /C Bcdedit.exe /set {default} recoveryenabled no

cmd.exe /C Bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures

cmd.exe /C wevtutil.exe cl Application

cmd.exe /C wevtutil.exe cl Security

cmd.exe /C wevtutil.exe cl System

Black Ruby فایلهای با هر یک از پسوندهای زیر را رمزگذاری کرده و ضمن تغییر نام، پسوند BlackRuby را به آنها الصاق میکند:

.gif, .apk, .groups, .hdd, .hpp, .log, .m2ts, .m4p, .mkv, .mpeg, .epub, .yuv, .ndf, .nvram, .ogg, .ost, .pab, .pdb, .pif, .png, .qed, .qcow, .otp, .s3db, .qcow2, .rvt, .st7, .stm, .vbox, .vdi, .vhd, .vhdx, .vmdk, .vmsd, .psafe3, .vmx, .vmxf, .3fr, .3pr, .ab4, .accde, .accdr, .accdt, .ach, .acr, .sd0, .sxw, .adb, .advertisements, .agdl, .ait, .apj, .asm, .awg, .back, .backup, .sti, .oil, .backupdb, .bay, .bdb, .bgt, .bik, .bpw, .cdr3, .cdr4, .cdr5, .cdr6, .ycbcra, .cdrw, .ce1, .ce2, .cib, .craw, .crw, .csh, .csl, .db_journal, .dc2, .pptm, .dcs, .ddoc, .ddrw, .der, .des, .dgc, .djvu, .dng, .drf, .dxg, .eml, .ppt, .erbsql, .erf, .exf, .ffd, .fh, .fhd, .gray, .grey, .gry, .hbk, .ibd, .7z, .ibz, .iiq, .incpas, .jpe, .kc2, .kdbx, .kdc, .kpdx, .lua, .mdc, .mef, .config, .mfw, .mmw, .mny, .mrw, .myd, .ndd, .nef, .nk2, .nop, .nrw, .ns2, .ns3, .ldf, .ns4, .nwb, .nx2, .nxl, .nyf, .odb, .odf, .odg, .odm, .orf, .otg, .oth, .py, .ots, .ott, .p12, .p7b, .p7c, .pdd, .pem, .plus_muhd, .plc, .pot, .pptx, .py, .qba, .qbr, .qbw, .qbx, .qby, .raf, .rat, .raw, .rdb, .rwl, .rwz, .conf , .sda, .sdf, .sqlite, .sqlite3, .sqlitedb, .sr2, .srf, .srw, .st5, .st8, .std, .stx, .sxd, .sxg, .sxi, .sxm, .tex, .wallet, .wb2, .wpd, .x11, .x3f, .xis, .ARC, .contact, .dbx, .doc, .docx, .jnt, .jpg, .msg, .oab, .ods, .pdf, .pps, .ppsm, .prf, .pst, .rar, .rtf, .txt, .wab, .xls, .xlsx, .xml, .zip, .1cd, .3ds, .3g2, .7zip, .accdb, .aoi, .asf, .asp, .aspx, .asx, .avi, .bak, .cer, .cfg, .class, .cs , .css, .csv, .db, .dds, .dwg, .dxf, .flf, .flv, .html, .idx, .js, .key, .kwm, .laccdb, .lit, .m3u, .mbx, .md, .mdf, .mid, .mlb, .mov, .mp3, .mp4, .mpg, .obj, .odt, .pages, .php, .psd, .pwm, .rm, .safe, .sav, .save, .sql, .srt, .swf, .thm, .vob, .wav, .wma, .wmv, .xlsb, 3dm, .aac, .ai, .arw, .c, .cdr, .cls, .cpi, .cpp, .cs, .db3, .docm, .dot, .dotm, .dotx, .drw, .dxb, .eps, .fla, .flac, .fxg, .java, .m, .m4v, .max, .mdb, .pcd, .pct, .pl, .potm, .potx, .ppam, .ppsm, .ppsx, .pptm, .ps, .r3d, .rw2, .sldm, .sldx, .svg, .tga, .wps, .xla, .xlam, .xlm, .xlr, .xlsm, .xlt, .xltm, .xltx, .xlw, .act, .adp, .al, .1, .bkp, .blend, .cdf, .cdx, .cgm, .cr2, .crt, .dac, .dbf, .dcr, .ddd, .design, .dtd, .fdb, .fff, .fpx, .h, .iif, .indd, .jpeg, .mos, .nd, .nsd, .nsf, .nsg, .nsh, .odc, .odp, .pas, .pat, .pef, .pfx, .ptx, .qbb, .qbm, .sas7bdat, .say, .st4, .st6, .stc, .sxc, .tlg, .wad, .xlk, .aiff, .bmp, .cmt, .dat, .dit, .edb, .flvv, .avhd , .back , .c , .ctl , .dbf , .disk , .dwg , .gz, .mail, .nrg, .ora , .ova, .ovf, .pmf, .ppt , .pptx, .pst, .pvi, .pyc, .sln, .tar, .vbs, .vcb, .vfd, .vmc, .vsd, .vsdx, .vsv, .work, .xvd, .123, .3dm, .602, .aes, .asc, .brd, .bz2, .cmd, .dch, .dif, .dip, .docb, .frm, .gpg, .jsp, .lay, .lay6, .m4u, .mml, .myi, onetoc2, .PAQ, .ps1, .sch, .slk, .snt, .suo, .tgz, .tif, .tiff, .uop, .uot, .vcd, .wk1, .wks, .xlc

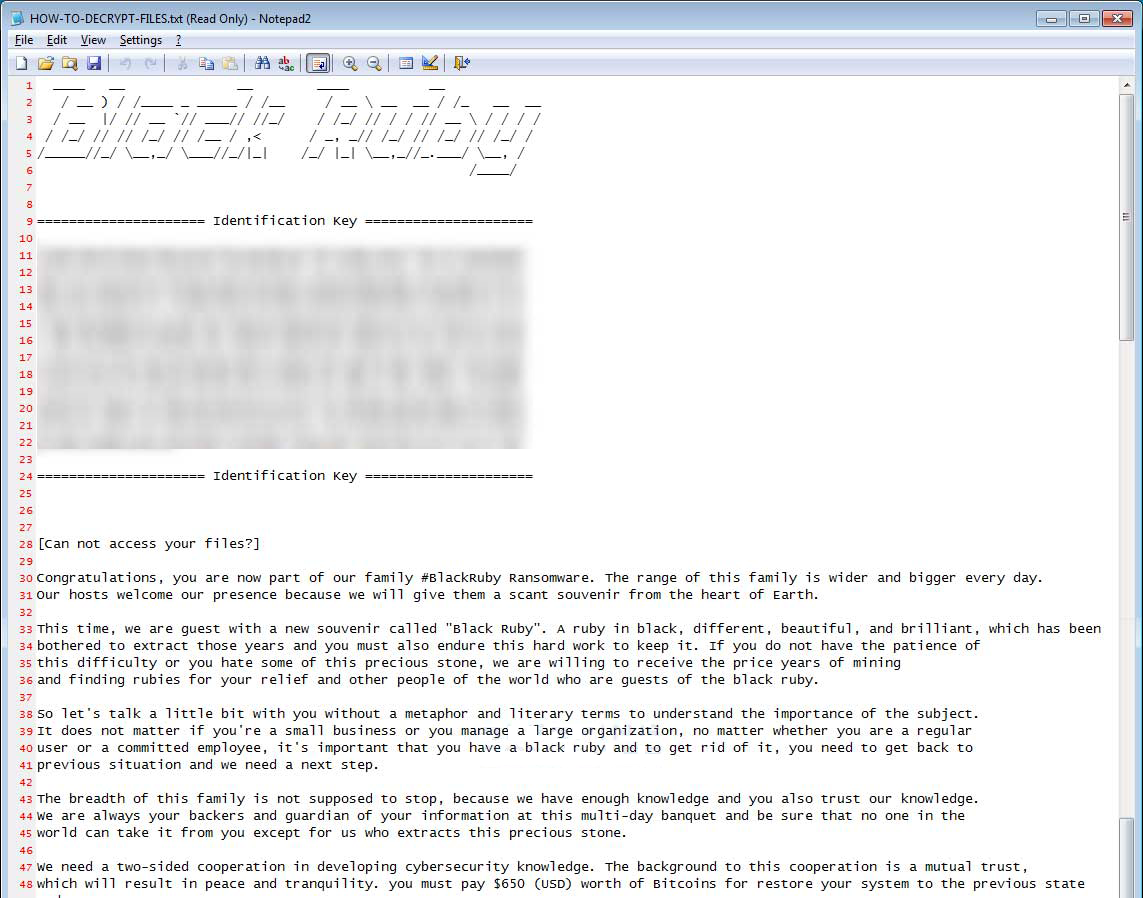

در پایان کار اطلاعیه باجگیری این باجافزار با عنوان HOW-TO-DECRYPT-FILES.txt بر روی Desktop کپی میشود. البته این اطلاعیه کاملاً متفاوت با اطلاعیههای رایج بوده و محتوایی عجیب دارد.

برخی منابع روش انتشار Black Ruby را اتصال از راه دور مهاجمان از طریق پودمان Remote Desktop – به اختصار RDP – به دستگاههای با گذرواژه ضعیف و اجرای فایل مخرب باجافزار اعلام کردهاند.

این باجافزار توسط ضدویروسهای McAfee و Bitdefender بترتیب با نام Ransom-O و Trojan.GenericKD.30317175 شناسایی میشوند

منبع : شبکه گستر