کمیته رکن چهارم – Remote Desktop Protocol – به اختصار RDP – از پودمانهای پراستفاده در سیستم عامل Windows است. علاوه بر مدیران و راهبران شبکه که این پودمان را برای اتصال به سرورها و ایستگاههای کاری سازمان به کار میگیرند، در بسیاری از سازمانهای کوچک و متوسط نیز از RDP برای برقرار نمودن ارتباط از راه دور پیمانکاران حوزه فناوری اطلاعات، به سرورهایی همچون حقوق و دستمزد، اتوماسیون اداری و غیره نیز استفاده میشود.

در سالهای اخیر، مهاجمان برای انجام فعالیتهای مخربی همچون انتشار انواع بدافزارها از جمله باجافزارها بهطور گستردهای از پودمان RDP بهره گرفتهاند.

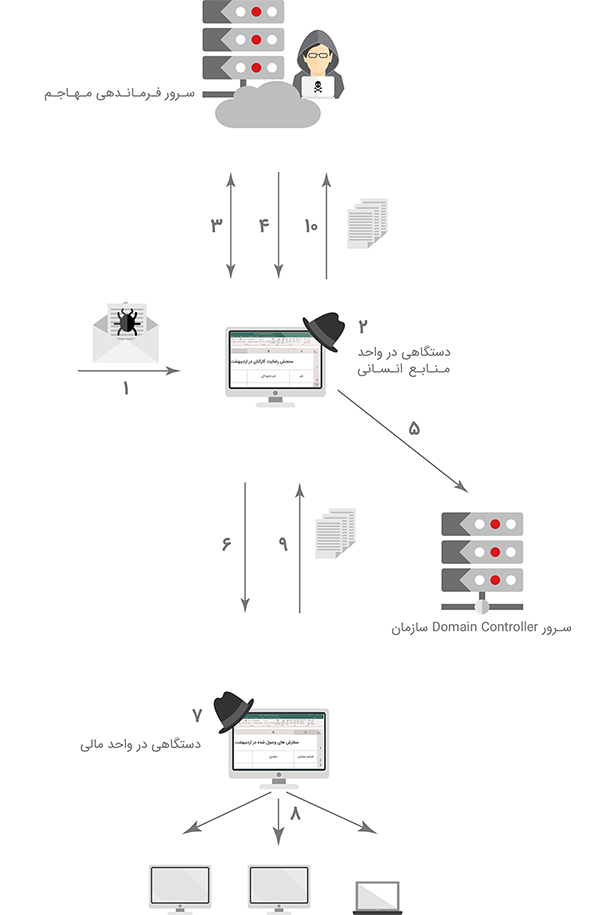

برای درک بهتر اینکه مهاجمان چگونه از قابلیت پودمان RDP بهره میگیرند، به مثال زیر توجه شود:

- یکی از کارکنان واحد منابع انسانی در دام یک ایمیل فریبنده افتاده و بدافزاری از نوع دربپشتی بر روی دستگاه سازمانی او نصب میشود.

- دربپشتی برای دستیابی به اطلاعات اصالتسنجی کاربرانی که به دستگاه قربانی دسترسی داشتهاند و اطلاعات آنها در حافظه دستگاه ذخیره شده، ابزار Mimikatz را به اجرا در میآورد.

- دربپشتی یک تونل ارتباطی را با سرور فرماندهی مهاجم برقرار میکند.

- مهاجم از طریق تونل ایجاد شده و پودمان RDP و همچنین رمزعبوری که در مرحله دوم بدست آورده به دستگاه کارمند واحد منابع انسانی وارد میشود.

- مهاجم بهمنظور دستیابی به اطلاعات مالی از دستورات شمارشی Active Directory برای شناسایی دستگاههای واحد مالی عضو دامنه استفاده میکند.

- مهاجم از طریق پودمان RDP و با استفاده از اطلاعات اصالتسنجی کارمند واحد منابع انسانی که در مرحله دوم بدست آورده به یکی از دستگاههای شناسایی شده جدید متصل میشود.

- مشابه مرحله دوم، مهاجم با استفاده از Mimikatz اطلاعات اصالتسنجی ذخیره شده در حافظه دستگاه واحد مالی را استخراج میکند. بهعنوان نمونه اطلاعات میتواند متعلق به کارمند واحد مالی یا مدیر سیستمی باشد که اخیراً برای رفع عیب دستگاه به آن وارد شده است.

- اکنون مهاجم از طریق پودمان RDP و با استفاده از حساب کاربری مدیر سیستم، کارمند واحد مالی و یا کارمند واحد منابع انسانی به دستگاههای دیگر داخل سازمان وارد میشود.

- مهاجم پس از شناسایی و جمعآوری اطلاعات باارزش، آنها را بهطور موقت بر روی دستگاه کارمند واحد منابع انسانی که مبداء اتصالات RDP در شبکه سازمان هدف قرار گرفته شده است ذخیره میکند.

- در ادامه، مهاجم از طریق قابلیت Copy/Paste فعال شده در پودمان RDP اقدام به انتقال اطلاعات و فایلهای ذخیره شده بر روی دستگاه واحد منابع انسانی به سیستم خود میکند.

منبع : شبکه گستر