کمیته رکن چهارم – اخیرا محققان امنیتی بدافزار ناشناخته ویندوزی را شناسایی و کشف کرده اند که توسط هکرهای APT چینی با بهره گیری از ترس عمومی Coronavirus یا به اصطلاح COVID-19 با استفاده از اسناد آفیس مخرب بر روی سیستم های کاربران توزیع می شود. اعتقاد محققان امنیتی بر این است که این حملات بدافزاری توسط گروه های APT چینی آغاز شده و بخش های مختلف دولتی و خصوصی را در سراسر دنیا هدف قرار می دهد.

در این کمپین بدافزاری مهاجمان از ابزارهای جدید هک استفاده می کنند و شواهد بدست آمده حاکی از اسناد مشکوک RTF می باشد. شواهد جمع آوری شده در این حمله نشان می دهد، اسناد مخرب RTF با استفاده از Royal Road ( RTF ساز ) ساخته و ترکیب می شود که توسط سیستم تشخیص نفوذ با متد Anomali شناسایی و نامگذاری شده است.

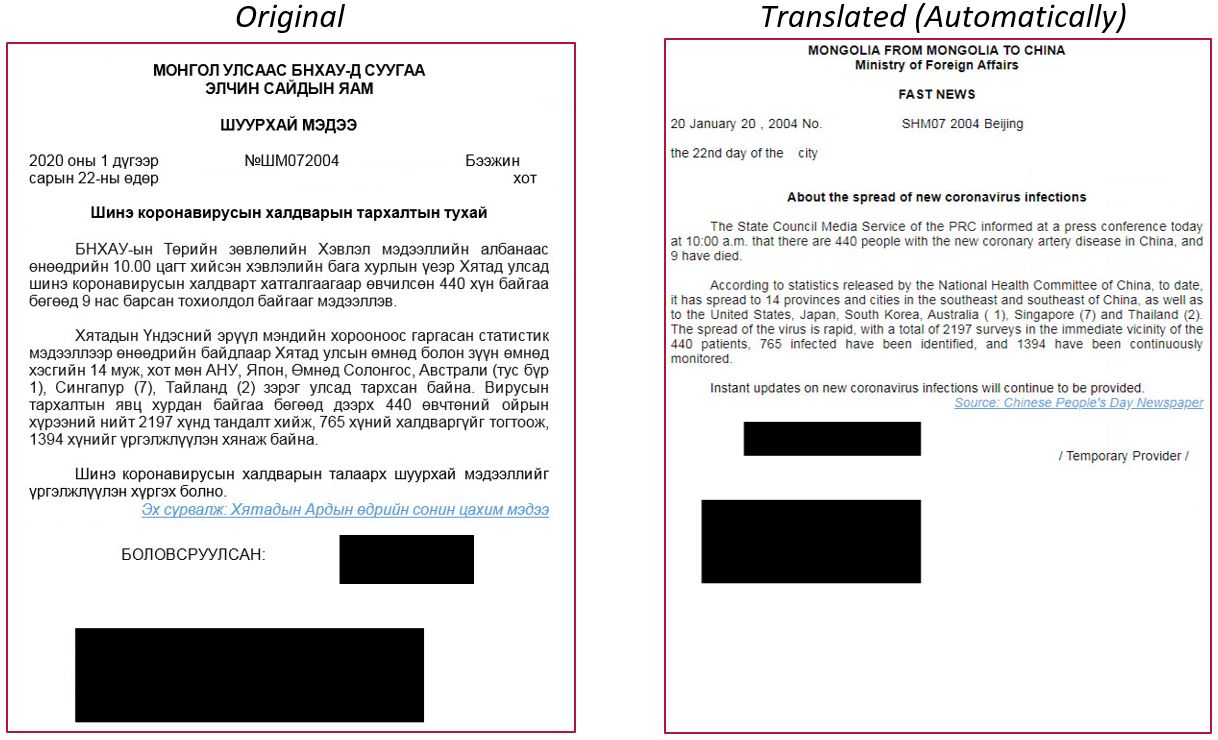

تعداد کمی از اسناد مخرب به زبان Mongolian نوشته شده است که گفته می شود یکی از آنها از وزارت امور خارجه مغولستان است و این سند حاوی اطلاعاتی در مورد عفونت های جدید کروناویروس است.

بردارهای نفوذ و حمله

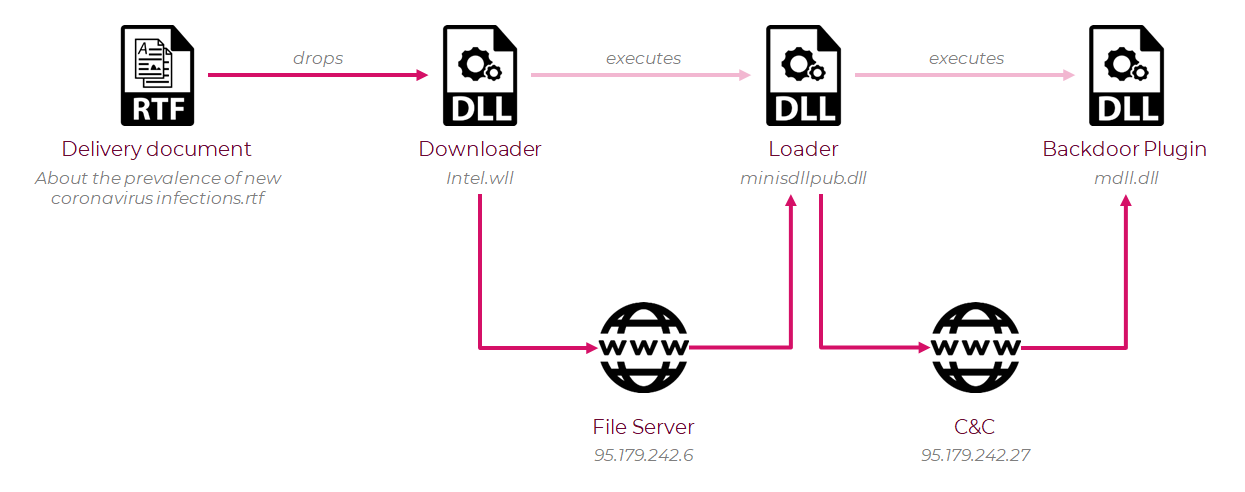

هنگامی که قربانی سند RTF مخرب را باز کند، آسیب پذیری موجود در Microsoft Word مورد مورد بهره برداری مهاجمان قرار گرفته و یک فایل جدید با نام intel.wll درون پوشه راه اندازی Word قرار می گیرد.

این یکی از نسخه های جدید و تکنیک ماندگاری فایل مخرب توسط RoyalRoad است که موجب راه اندازی کلیه فایل های DLL با WLLextension در پوشه Word Startup می شود و هر زمان که برنامه word MS توسط قربانی راه اندازی و اجرا شود موجب ایجاد زنجیره تخریب توسط بدافزار می شود.

همچنین این تکنیک مانع از کار افتادن روند بدافزار در sandbox می شود.

بعد از بارگیری DLL intll.wll ، مراحل بعدی زنجیره تخریب از سرور C2 دانلود و رمزگشایی می شود (۶[.]۹۵٫۱۷۹٫۲۴۲).

در مرحله بعدی یک فایل DLL بعنوان اصلی ترین لودر این چارچوب بدافزار ایجاد شده توسط هکران APT قرار دارد که برای به دست آوردن قابلیت های اضافی از دیگر سرورهای C2 می باشد.

طبق تحقیقات Checkpoint “در مرحله آخر زنجیره تخریب پس از دریافت دستورات مناسب، loader مخرب یک ماژول RAT را نیز به صورت فایل DLL دانلود و رمزگشایی می کند “

بدافزار حاوی ماژول RAT است که دارای قابلیت های زیر می باشد:

گرفتن اسکرین شات

لیست پرونده ها و دایرکتوری ها

ایجاد و حذف دایرکتوری ها

انتقال و حذف پرونده ها

دانلود فایل

ایجاد یک فرایند جدید

دریافت لیستی از سرویس ها

همه سرورهای C&C روی سرورهای Vultr میزبانی شدند و دامنه ها از طریق ثبت کننده GoDaddy ثبت شده اند.

منبع: ایران سایبر