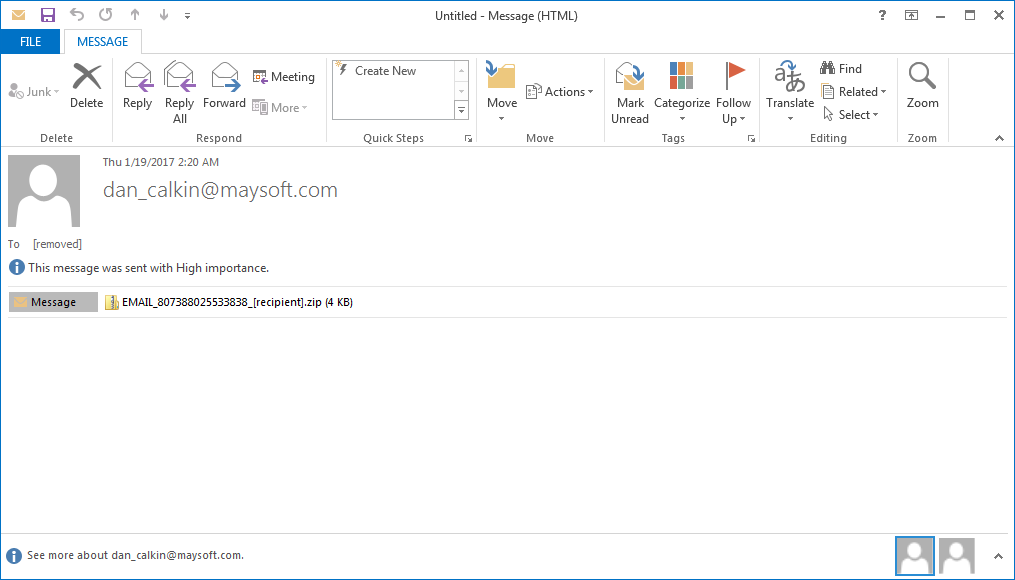

کمیته رکن چهارم – در روزهای اخیر نسخهای جدید از باجافزار Sage موسوم به Sage 2.0 از طریق هرزنامههای با پیوست فایل ZIPP کاربران را هدف قرار داده است.هرزنامههای ناقل این باجافزار فاقد عنوان بوده و فایل ZIP پیوست شده به آنها در قالب EMAIL_[random_numbers]_recipient.zip یا random_numbers].zip] نامگذاری شده است.

کمیته رکن چهارم – در روزهای اخیر نسخهای جدید از باجافزار Sage موسوم به Sage 2.0 از طریق هرزنامههای با پیوست فایل ZIPP کاربران را هدف قرار داده است.هرزنامههای ناقل این باجافزار فاقد عنوان بوده و فایل ZIP پیوست شده به آنها در قالب EMAIL_[random_numbers]_recipient.zip یا random_numbers].zip] نامگذاری شده است.

به گزارش کمیته رکن چهارم،به نقل از سایت Bleeping Computer در روزهای اخیر نسخهای جدید از باجافزار Sage موسوم به Sage 2.0 از طریق هرزنامههای با پیوست فایل ZIPP کاربران را هدف قرار داده است.

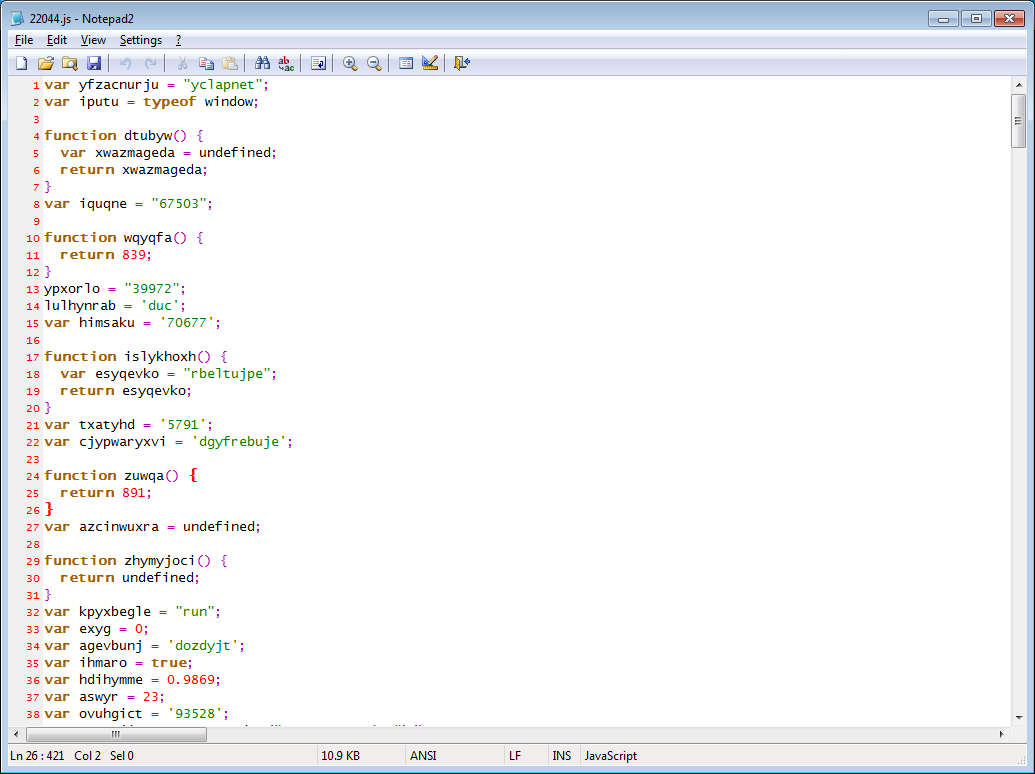

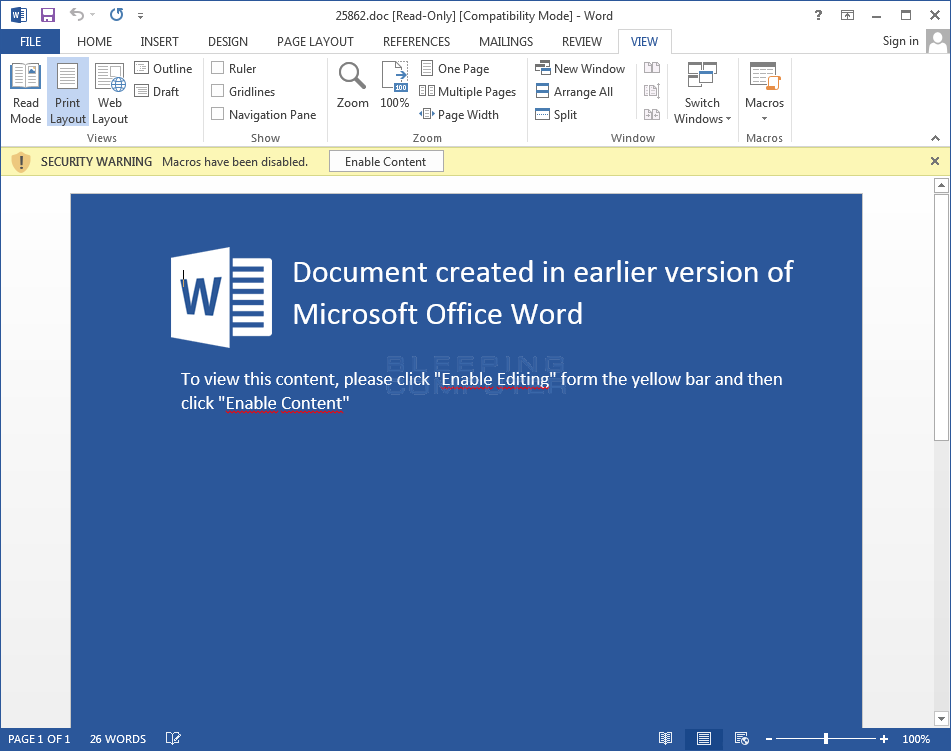

هرزنامههای ناقل این باجافزار فاقد عنوان بوده و فایل ZIP پیوست شده به آنها در قالب EMAIL_[random_numbers]_recipient.zip یا random_numbers].zip] نامگذاری شده است. این فایلها خود حاوی یک فایل JS یا Word هستند.

فایلهای JS و Word هر دو حاوی اسکریپتهای مبهمسازی شده هستند. وظیفه این فایلها دریافت نصبکننده Sage 2.0 و ذخیره آن در مسیر %Temp% از طریق یکی از نشانیهای hostname]/read.php?f=0.dat] و hostname]/user.php?f=0.dat] است.

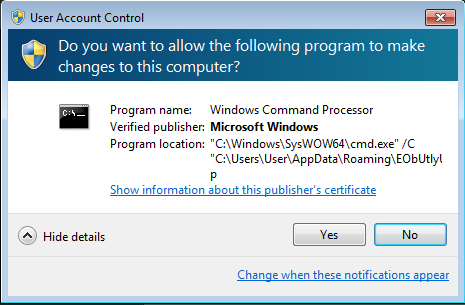

در ادامه اسکریپت مخرب باجافزار را اجرا میکند. Sage 2.0 با تأخیر خود را در مسیر C:\Users\[loginname]\AppData\Roaming و با نامی تصادفی حاوی ۸ نویسه ذخیره میکند. پس از آن فایل جدید اجرا میشود که در نتیجه آن پنجره User Access Control نمایش مییابد.

در صورت کلیک کاربر بر روی دگمه Yes، باجافزار به طور کامل اجرا شده و به جستجوی دستگاه برای یافتن فایلهای با پسوندهای زیر میپردازد.

.dat, .mx0, .cd, .pdb, .xqx, .old, .cnt, .rtp, .qss, .qst, .fx0, .fx1, .ipg, .ert, .pic, .img, .cur, .fxr, .slk, .m4u, .mpe, .mov, .wmv, .mpg, .vob, .mpeg, .3g2, .m4v, .avi, .mp4, .flv, .mkv, .3gp, .asf, .m3u, .m3u8, .wav, .mp3, .m4a, .m, .rm, .flac, .mp2, .mpa, .aac, .wma, .djv, .pdf, .djvu, .jpeg, .jpg, .bmp, .png, .jp2, .lz, .rz, .zipx, .gz, .bz2, .s7z, .tar, .7z, .tgz, .rar, .zip, .arc, .paq, .bak, .set, .back, .std, .vmx, .vmdk, .vdi, .qcow, .ini, .accd, .db, .sqli, .sdf, .mdf, .myd, .frm, .odb, .myi, .dbf, .indb, .mdb, .ibd, .sql, .cgn, .dcr, .fpx, .pcx, .rif, .tga, .wpg, .wi, .wmf, .tif, .xcf, .tiff, .xpm, .nef, .orf, .ra, .bay, .pcd, .dng, .ptx, .r3d, .raf, .rw2, .rwl, .kdc, .yuv, .sr2, .srf, .dip, .x3f, .mef, .raw, .log, .odg, .uop, .potx, .potm, .pptx, .rss, .pptm, .aaf, .xla, .sxd, .pot, .eps, .as3, .pns, .wpd, .wps, .msg, .pps, .xlam, .xll, .ost, .sti, .sxi, .otp, .odp, .wks, .vcf, .xltx, .xltm, .xlsx, .xlsm, .xlsb, .cntk, .xlw, .xlt, .xlm, .xlc, .dif, .sxc, .vsd, .ots, .prn, .ods, .hwp, .dotm, .dotx, .docm, .docx, .dot, .cal, .shw, .sldm, .txt, .csv, .mac, .met, .wk3, .wk4, .uot, .rtf, .sldx, .xls, .ppt, .stw, .sxw, .dtd, .eml, .ott, .odt, .doc, .odm, .ppsm, .xlr, .odc, .xlk, .ppsx, .obi, .ppam, .text, .docb, .wb2, .mda, .wk1, .sxm, .otg, .oab, .cmd, .bat, .h, .asx, .lua, .pl, .as, .hpp, .clas, .js, .fla, .py, .rb, .jsp, .cs, .c, .jar, .java, .asp, .vb, .vbs, .asm, .pas, .cpp, .xml, .php, .plb, .asc, .lay6, .pp4, .pp5, .ppf, .pat, .sct, .ms11, .lay, .iff, .ldf, .tbk, .swf, .brd, .css, .dxf, .dds, .efx, .sch, .dch, .ses, .mml, .fon, .gif, .psd, .html, .ico, .ipe, .dwg, .jng, .cdr, .aep, .aepx, .123, .prel, .prpr, .aet, .fim, .pfb, .ppj, .indd, .mhtm, .cmx, .cpt, .csl, .indl, .dsf, .ds4, .drw, .indt, .pdd, .per, .lcd, .pct, .prf, .pst, .inx, .plt, .idml, .pmd, .psp, .ttf, .3dm, .ai, .3ds, .ps, .cpx, .str, .cgm, .clk, .cdx, .xhtm, .cdt, .fmv, .aes, .gem, .max, .svg, .mid, .iif, .nd, .2017, .tt20, .qsm, .2015, .2014, .2013, .aif, .qbw, .qbb, .qbm, .ptb, .qbi, .qbr, .2012, .des, .v30, .qbo, .stc, .lgb, .qwc, .qbp, .qba, .tlg, .qbx, .qby, .1pa, .ach, .qpd, .gdb, .tax, .qif, .t14, .qdf, .ofx, .qfx, .t13, .ebc, .ebq, .2016, .tax2, .mye, .myox, .ets, .tt14, .epb, .500, .txf, .t15, .t11, .gpc, .qtx, .itf, .tt13, .t10, .qsd, .iban, .ofc, .bc9, .mny, .13t, .qxf, .amj, .m14, ._vc, .tbp, .qbk, .aci, .npc, .qbmb, .sba, .cfp, .nv2, .tfx, .n43, .let, .tt12, .210, .dac, .slp, .qb20, .saj, .zdb, .tt15, .ssg, .t09, .epa, .qch, .pd6, .rdy, .sic, .ta1, .lmr, .pr5, .op, .sdy, .brw, .vnd, .esv, .kd3, .vmb, .qph, .t08, .qel, .m12, .pvc, .q43, .etq, .u12, .hsr, .ati, .t00, .mmw, .bd2, .ac2, .qpb, .tt11, .zix, .ec8, .nv, .lid, .qmtf, .hif, .lld, .quic, .mbsb, .nl2, .qml, .wac, .cf8, .vbpf, .m10, .qix, .t04, .qpg, .quo, .ptdb, .gto, .pr0, .vdf, .q01, .fcr, .gnc, .ldc, .t05, .t06, .tom, .tt10, .qb1, .t01, .rpf, .t02, .tax1, .1pe, .skg, .pls, .t03, .xaa, .dgc, .mnp, .qdt, .mn8, .ptk, .t07, .chg, .#vc, .qfi, .acc, .m11, .kb7, .q09, .esk, .09i, .cpw, .sbf, .mql, .dxi, .kmo, .md, .u11, .oet, .ta8, .efs, .h12, .mne, .ebd, .fef, .qpi, .mn5, .exp, .m16, .09t, .00c, .qmt, .cfdi, .u10, .s12, .qme, .int?, .cf9, .ta5, .u08, .mmb, .qnx, .q07, .tb2, .say, .ab4, .pma, .defx, .tkr, .q06, .tpl, .ta2, .qob, .m15, .fca, .eqb, .q00, .mn4, .lhr, .t99, .mn9, .qem, .scd, .mwi, .mrq, .q98, .i2b, .mn6, .q08, .kmy, .bk2, .stm, .mn1, .bc8, .pfd, .bgt, .hts, .tax0, .cb, .resx, .mn7, .08i, .mn3, .ch, .meta, .07i, .rcs, .dtl, .ta9, .mem, .seam, .btif, .11t, .efsl, .$ac, .emp, .imp, .fxw, .sbc, .bpw, .mlb, .10t, .fa1, .saf, .trm, .fa2, .pr2, .xeq, .sbd, .fcpa, .ta6, .tdr, .acm, .lin, .dsb, .vyp, .emd, .pr1, .mn2, .bpf, .mws, .h11, .pr3, .gsb, .mlc, .nni, .cus, .ldr, .ta4, .inv, .omf, .reb, .qdfx, .pg, .coa, .rec, .rda, .ffd, .ml2, .ddd, .ess, .qbmd, .afm, .d07, .vyr, .acr, .dtau, .ml9, .bd3, .pcif, .cat, .h10, .ent, .fyc, .p08, .jsd, .zka, .hbk, .mone, .pr4, .qw5, .cdf, .gfi, .cht, .por, .qbz, .ens, .3pe, .pxa, .intu, .trn, .3me, .07g, .jsda, .2011, .fcpr, .qwmo, .t12, .pfx, .p7b, .der, .nap, .p12, .p7c, .crt, .csr, .pem, .gpg, .key

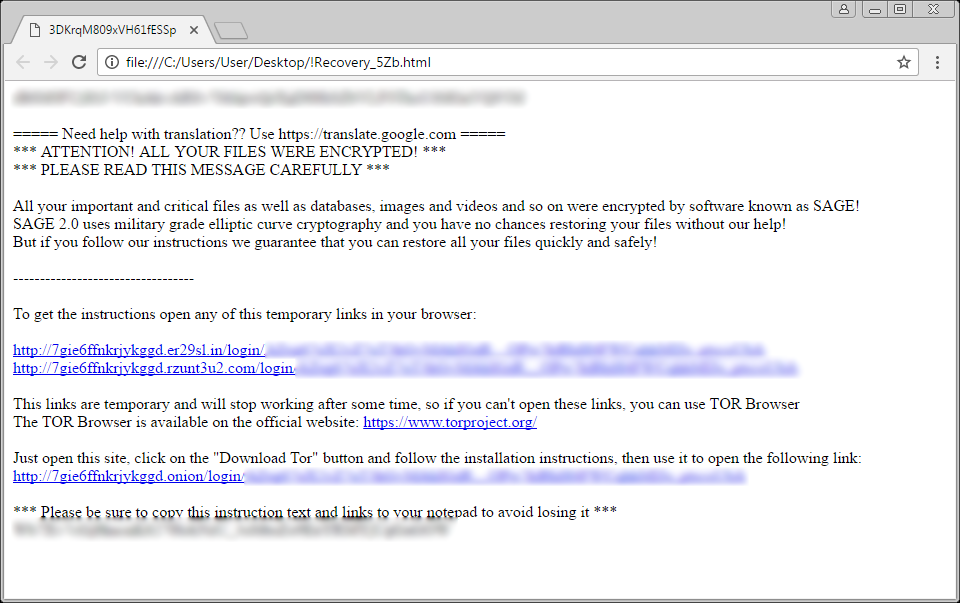

در صورت شناسایی یک فایل هدف قرار گرفته شده فایل رمزگذاری شده و به انتهای آن sage. الصاق میشود. همچنین در هر پوشهای که یکی از فایلها در آن رمزگذاری شده است فایلی با نام Recovery_[3_random_chars].html! بهعنوان اطلاعیه باجگیری کپی میشود.

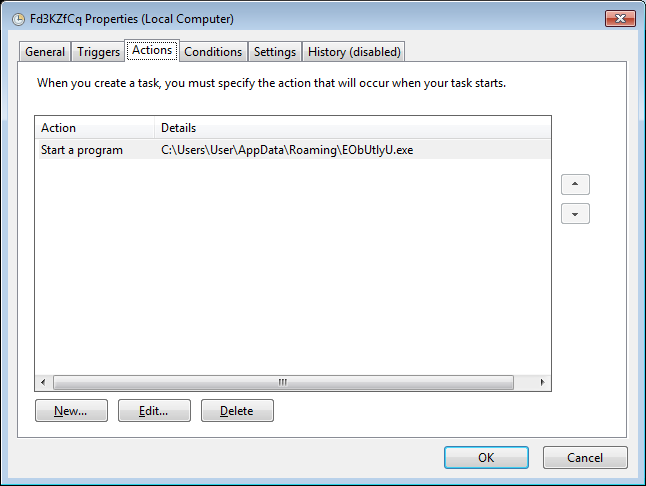

Sage 2.0 با تعریف فرمانی در بخش Task Scheduler سیستم عامل خود را با هر بار راهاندازی دستگاه اجرا میکند.

که در نتیجه آن کلیدهای زیر در محضرخانه (Registry) ایجاد میشود:

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tasks\{41D55966-1192-454F-9C86-D0EB950D9984}

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tree\Fd3KZfCq

باج افزار در ادامه اقدام به حذف کپیهای Windows Shadow Volume از طریق اجرای فرمان زیر میکند.

vssadmin delete shadows /all /quiet

علاوه بر آن، همانند نسخه پیشین Sage، از Google Maps API و شناسههای SSID شبکههای بیسیم نزدیک به منظور شناسایی محل قربانی استفاده میشود.

در نهایت فایل اطلاعیه باجگیری باز شده و متن آن در پسزمینه Windows نمایش مییابد.

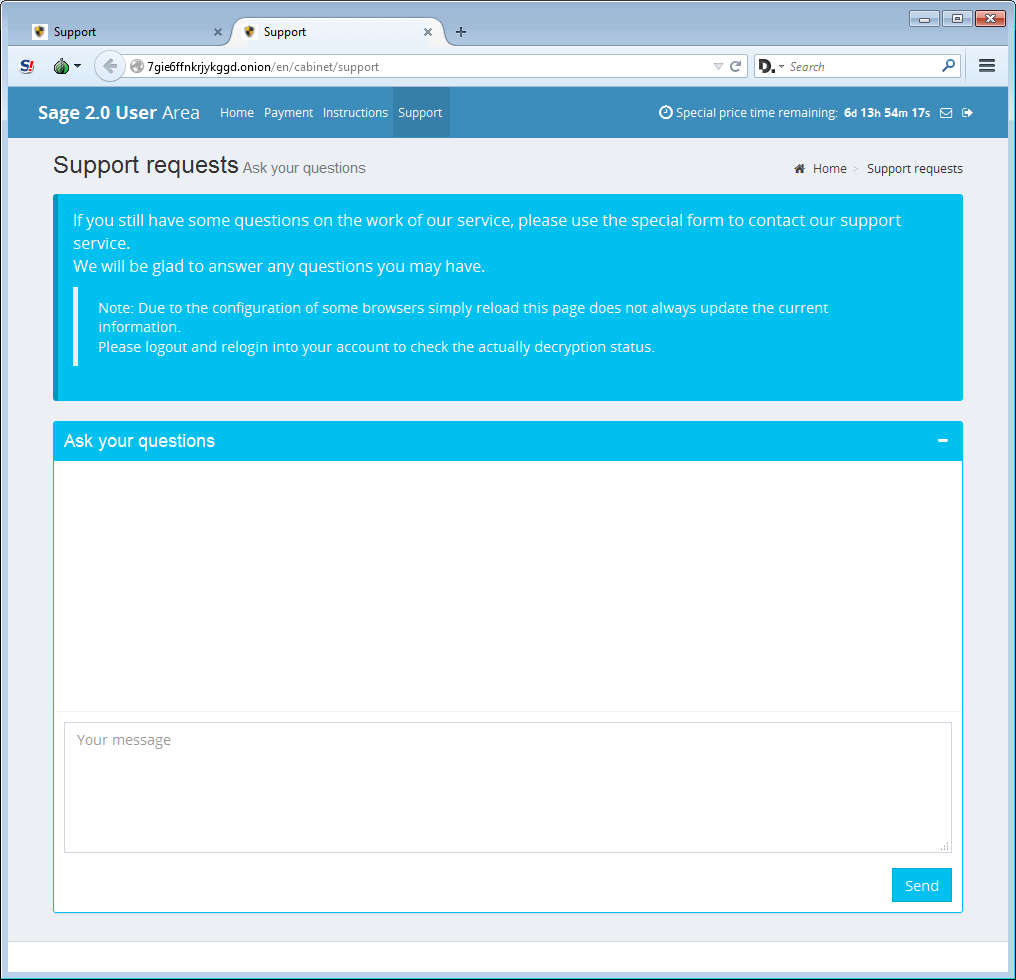

سایت صاحب یا صاحبان این باجافزار که از طریق شبکه Tor قابل دسترس است بخشی برای پشتیبانی و راهنمایی قربانیان در نظر گرفته شده است!

مبلغ اخاذی شده توسط این باج افزار ۲٫۱۴ بیتکوین – معادل حدود ۲ هزار دلار است که در صورت عدم پرداخت آن در مدت یک هفته، دو برابر میشود.

در زمان انتشار این خبر، رمزگشایی فایلهای رمز شده توسط این باجافزار بدون پرداخت باج غیرممکن است.

نسخه دوم باجافزار Sage با نامهای زیر شناسایی میشود:

McAfee

– GenericR-JDU!39775CB9A655

Bitdefender

– Trojan.Generic.20358124

ESET

– a variant of Win32/Kryptik.FNGP