کمیته رکن چهارم – بدافزار مخرب و معروف KillDisk که تا اندکی پیش، سیستم عامل کامپیوترها را با حذف فایلهای سیستمی و اصلی آنها از کار میانداخت اکنون با قابلیت جدید باجافزاری خود مبلغ کلانی را از قربانیان اخاذی میکند.

کمیته رکن چهارم – بدافزار مخرب و معروف KillDisk که تا اندکی پیش، سیستم عامل کامپیوترها را با حذف فایلهای سیستمی و اصلی آنها از کار میانداخت اکنون با قابلیت جدید باجافزاری خود مبلغ کلانی را از قربانیان اخاذی میکند.

به گزارش کمیته رکن چهارم،

KillDisk، بدافزاری برای اجرای عملیات جاسوسی و خرابکاری (Cyber Espionage & Sabotage) سایبری بوده و اهداف اصلی آن معمولاً بخشهای صنعتی است.

گردانندگان این بدافزار با دو نام Sandworm و TeleBots شناخته میشوند. گروه Sandworm در سال ۲۰۱۴، سیستمهای کنترل صنعتی (ICS) و تجهیزات سامانههای سرپرستی و گردآوری داده (SCADA) آمریکا را هدف قرار داده بودند.

به نظر میرسد گروه TeleBots همان گروه Sandworm است که بدافزاری از نوع دربپشتی (Backdoor) و همچنین بدافزار KillDisk را توسعه دادهاند.

گروه دیگری نیز با نام BlackEnergy در دو سال اخیر از KillDisk برای حمله به شرکتهای اوکراینی فعال در حوزههای انرژی، معدن و رسانه استفاده کرده است.

هر چند ارتباط گروه BlackEnergy که مشخصاً وابسته به یک دولت است با TeleBots به اثبات نرسیده، اما چیزی که مشخص است گروه TeleBots در چندین عملیات هدفمند خرابکارانه دخالت داشته است.

به گزارش شرکت مهندسی شبکه گستر به نقل از شرکت ضدویروس ESET، در یکی از جدیدترین نمونهها، این گروه، سیستمهای کارکنان بانکهای اوکراین را با سوءاستفاده از قابلیت ماکرو (Macro) در نرمافزار Office که به ایمیل هرزنامه (Spamm) پیوست شده بودند به دربپشتی آلوده کردند. در جریان این حمله پس از جمعآوری دادههای مهمی همچون گذرواژهه (Password) از روی سیستمهای آلوده شده، ویروس KillDiskk بر روی آنها نصب شده و با حذف و رونویسی فایلهای حساس سیستمی، سیستم عامل این دستگاهها غیرقابل راهاندازیی میشدند.

اکنون بهنظر میرسد گروه TeleBots تصمیم گرفته که خرابکاری خود را با اضافه کردن قابلیت باجافزار به این بدافزار تکمیل کند.

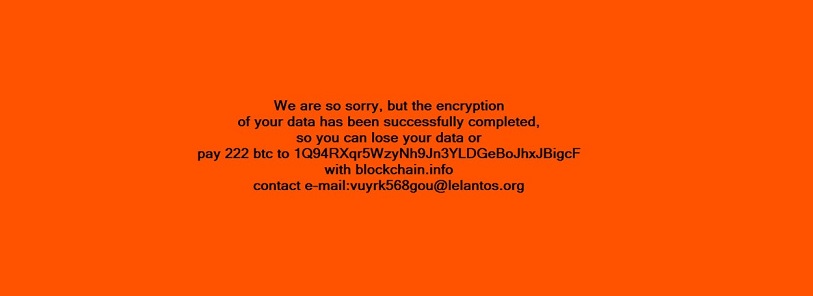

به گزارش شرکت مهندسی شبکه گستر به نقل از شرکت CyberX، در جدیدترین نسخه KillDisk، با نمایش پیام زیر در ازای باز گرداندن دادهها، از قربانی مبلغ ۲۲۲ بیت کوین (Bitcoin) معادل ۲۰۶ هزار دلار اخاذی میشود.

باجافزار یا Ransomware گونهای بدافزار است که از راههای مختلف دسترسی به فایلهای کاربر را محدود ساخته و برای دسترسی مجدد، از او درخواست باج میکند. در سالهای اخیر آن دسته از باجافزارهایی که از طریق رمزنگاری اقدام به محدودسازی دسترسی کاربر به فایلها میکنند موفقیتهای بیمثالی را نصیب گردانندگان تبهکار خود کردهاند. در این نوعع محدودسازی، هدف از رمز کردن، تغییر ساختار فایل است؛ بهنحوی که تنها با داشتن کلید رمزگشایی (Decryption Key) بتوان به محتوای فایل دسترسی پیدا کرد. پیچیدگی و قدرت این کلیدها بر اساس تعداد بیت بکاررفته در ساخت کلید است. هر چه تعداد این بیتها بیشتر باشد شانس یافتن آن هم دشوارتر و در تعداد بیت بالا عملاً غیرممکن میشود.

رمزگذاری فایلها در نسخه جدید KillDisk، با یک کلید مبتنی بر الگوریتم AES صورت میگیرد. ضمن اینکه این کلید نیز خود با الگوریتم RSA-1028 رمزگذاری و در حقیقت حفاظت میشود.

محققان CyberX، معتقدند نسخه باجافزاری KillDisk نیز از طریق هرزنامههای با پیوست ماکروی مخرب در حال انتشار است.

در پیام نمایش داده شده از قربانی خواسته میشود با برقراری ارتباط با مهاجمان از طریق ایمیل درج شده در پیام، مبلغ باج را پرداخت کرده و کلید خصوصی (Private Key) رمزگشایی RSA را دریافت کند. دامنه ایمیل (lelantos.org) متعلق به یک سرویسدهنده امن و ناشناس است.

هر چند مبلغ باج در این نسخه KillDisk – در مقایسه با باجافزارهای رایج – بسیار زیاد بهنظر میرسد اما اخاذی مبالغ بالا در حملات هدفمند، موضوعی عادی محسوب میشود.

برای ایمن ماندن از گزند باجافزارها، رعایت موارد زیر توصیه میشود:

- از ضدویروس قدرتمند و بهروز استفاده کنید.

- از اطلاعات سازمانی بهصورت دورهای نسخه پشتیبان تهیه کنید. پیروی از قاعده ۱-۲-۳ برای دادههای حیاتی توصیه میشود. بر طبق این قاعده، از هر فایل سه نسخه میبایست نگهداری شود (یکی اصلی و دو نسخه بعنوان پشتیبان). فایلها باید بر روی دو رسانه دخیرهسازی مختلف نگهداری شوند. یک نسخه از فایلها میبایست در یک موقعیت جغرافیایی متفاوت نگهداری شود.

- در صورت فعال بودن گزینه “Disable all macros with notification” در نرمافزار Office، در زمان باز کردن فایلهای Macro پیامی ظاهر شده و از کاربر میخواهد برای استفاده از کدهای بکار رفته در فایل، تنظیمات امنیتی خود را تغییر دهد. آموزش و راهنمایی کاربران سازمان به صرفنظر کردن از فایلهای مشکوک و باز نکردن آنها میتواند نقشی مؤثر در پیشگیری از اجرا شدن این فایلها داشته باشد. برای این منظور میتوانید از این دادهنماییها استفاده کنید.

- ایمیلهای دارای پیوست ماکرو را در درگاه شبکه مسدود کنید. بدین منظور میتوانید از تجهیزات دیواره آتش، همچون Sophos بهره بگیرید.

- سطح دسترسی کاربران را محدود کنید. بدین ترتیب حتی در صورت اجرا شدن فایل مخرب توسط کاربر، دستگاه به باجافزار آلوده نمیشود.

منبع:شبکه گستر