کمیته رکن چهارم – در حالی که هدف اصلی اکثر باجافزارها اخاذی هر چه بیشتر از قربانیان خود است، برخی ویروسنویسان از این نوع بدافزارها برای نمایش مهارتهای برنامهنویسی خود استفاده میکنند. یکی از این نمونهها که در روزهای اخیر کاربران را هدف قرار داده باجافزار Annabelle است.

کلمه Annabelle برگرفته از مجموعه فیلمهای ترسناک سینمایی است که در آنها داستان عروسکی با همین نام روایت میشود.

این باجافزار انواع خرابکاریها را بر روی دستگاه قربانی انجام میدهد. از جمله متوقف کردن برخی از پروسههای امنیتی و برنامههای رفع اشکال، غیرفعال کردن Windows Defender، خاموش کردن دیواره آتش، انتشار از طریق حافظههای USB و صد البته رمزگذاری فایلهای کاربر و حتی رونویسی بخش MBR دستگاه!

بمحض اجرا شدن Annabelle با اعمال تغییراتی، سبب اجرای خودکار در هر بار راهاندازی دستگاه میشود.

پس از آن، پروسه برخی از برنامههایی که معمولاً در مواقع رفع اشکال مورد استفاده قرار میگیرند از جمله موارد زیر را متوقف میکند:

- Process Hacker

- Process Explorer

- MSConfig

- Task Manager

در ادامه کلیدهایی در مسیر زیر در محضرخانه ایجاد میشود:

- HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options

عملی که باجافزار در این حالت انجام میدهد، آن است که کلیدهای متعددی در این مسیر میسازد که هر کدام نام یکی از پروسهها را دارد. مثلاً یکی از کلیدها به نام iexplore.exe ساخته می شود که پروسه اصلی مرورگر IE است. در هر کـدام از کلیدهای ایجاد شده هم مدخلهایی وجود دارد تا در هنگام فراخوانی سرویسی همنام کلید ایجاد شده، کنترل اجرای آنرا به دست سرویس دیگری بسپارد. این سرویس دیگر، میتواند یکی از عملیات باجافزار باشد که بگونهای طراحی شده تا اجرای سرویس فراخوان شده را عقیم بگذارد. بنابراین دستگاهی که بدین شکل آلوده شده است، امکان نصب یا اجرای بسیاری از برنامهها را نخواهد داشت.

همجنین این باجافزار از طریق روش قدیمی Autorun اقدام به آلودهسازی حافظههای USB متصل به دستگاه میکند تا از این طریق دستگاههای دیگری که حافظه به آنها متصل خواهد شد را نیز به خود آلوده کند. هر چند که این روش در نسخههای جدید Windows کارآمد نخواهد نبود.

پس اجرای اقدامات مذکور Annabelle فایلهای کاربر را رمز کرده و به آنها پسوند ANNABELLE را الصاق میکند.

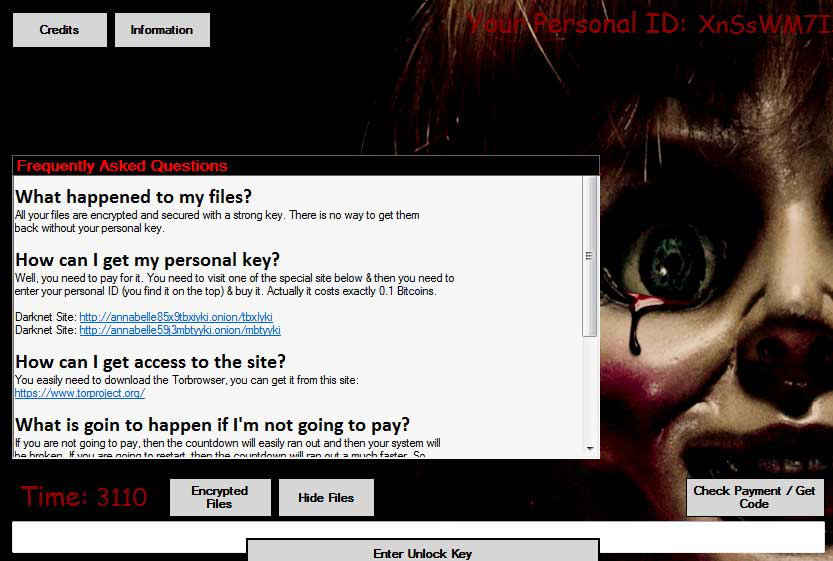

در ادامه دستگاه راهاندازی مجدد شده و پس از اصالتسنجی شدن کاربر، پنجرهای مشابه شکل زیر ظاهر میشود.

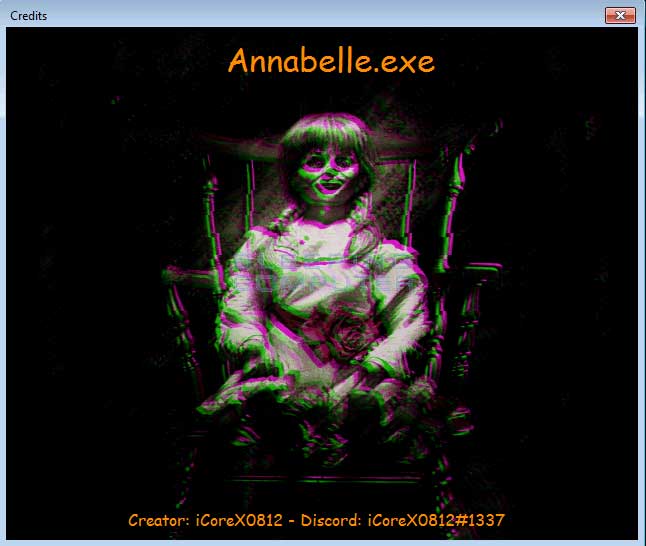

در صفحه نمایش داده شده مذکور دگمهای با عنوان Credits وجود دارد که با کلیک بر روی آن پنجرهای دیگر مشابه شکل زیر نمایش داده میشود.

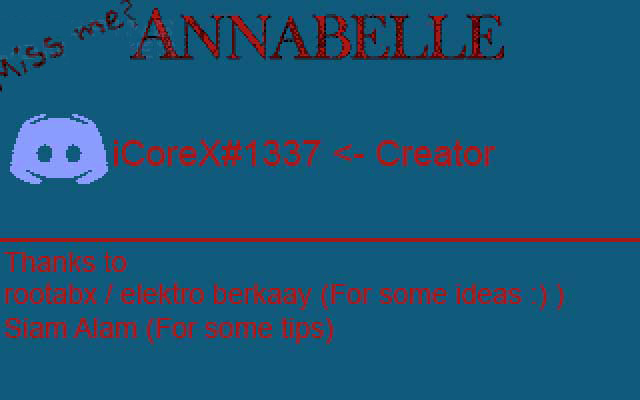

در این پنجره روش ارتباطی Discord عنوان شده که نرمافزاری برای برقراری ارتباط تلفنی است.

خرابکاریهای این باجافزار به اینجا ختم نشده و در اقدامی دیگر بخش MBR دیسک سخت نیز مشابه باجافزارهایی همچون Petya رونویسی میشود که در نتیجه آن در زمان بالا آمدن دستگاه تصویر زیر ظاهر میشود.

اما جدا از همه این خرابکاریها، به نظر میرسد که هدف اصلی نویسنده این باجافزار صرفاً نمایش تواناییهای برنامهنویسی خود بوده است. بخصوص آنکه کلید رمزگذاری استفاده شده در تمامی آلودگیها یکسان بوده و فایلها رمز شده توسط این باجافزار بدون پرداخت مبلغ اخاذی شده قابل رمزگشایی شدن هستند.

همچنین با اجرای ابزار Rkill در حالت Safe Mode نیز میتوان خرابکاریهای اعمال شده بر روی بخش MBR را از کار انداخت.

نمونه بررسی شده در این خبر نیز با نامهای زیر قابل شناسایی میباشد:

McAfee

Artemis!0F743287C991

Bitdefender

Trojan.GenericKD.40139432