کمیته رکن چهارم – شرکت چینی نتلب ۳۶۰ از اجرای کارزار گستردهای خبر داده که مهاجمان آن با رخنه به روترها و تغییر تنظمیات بخش DNS اقدام به سرقت اطلاعات اصالتسنجی کاربران متصل به روتر بهخصوص در هنگام مراجعه به سایتهای بانکی میکنند.

این بدافزار جدید که GhostDNS نامگذاری شده نوعی بدافزار DNSChanger تلقی میشود.

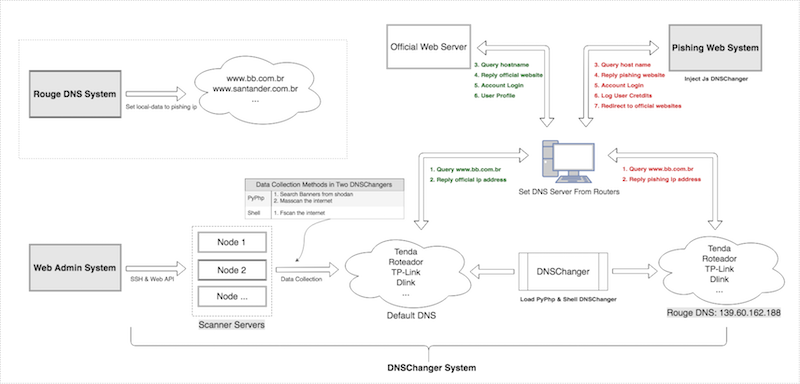

بدافزارهای DNSChanger با تغییر نشانی سرور DNS در تنظیمات دستگاه، کاربران را در هنگام فراخوانی سایتهایی خاص به سمت سایتهای جعلی که بر روی سرورهای تحت کنترل مهاجمان میزبانی شدهاند هدایت میکنند. در نتیجه هر نوع اطلاعات وارد شده توسط کاربر در این سایتها عملاً در اختیار مهاجمان قرار خواهد گرفت. ضمن اینکه در برخی موارد با توجه به اعتماد کاربر به سایت باز شده در مرورگر، قربانی در دام ترفندهای مهندسی اجتماعی مهاجمان افتاده و ناخواسته بدافزار – معمولا جاسوسافزار – را بر روی دستگاه خود اجرا میکند.

بر طبق گزارش نتلب ۳۶۰، مهاجمان بهمنظور آلوده نمودن روترها به GhostDNS، اقدام به پویش نشانیهای IP قابل دسترس بر روی اینترنت و در ادامه شناسایی روترهای فاقد رمز عبور یا با رمز عبور ضعیف میکنند.

GhostDNS از چهار بخش DNSChanger،و Phishing Web،و Web Admin و Rogue DNS تشکیل شده است.

در بین آنها ماژول DNSChanger وظیفه جمعآوری اطلاعات و بهرهجویی را بر عهده دارد.

ماژول Web Admin نیز بخشی از GhostDNS است که امکان اتصال مهاجمان به کنسول مدیریتی این بدافزار را فراهم میکند.

ماژول Rogue DNS تبدیل نشانی نامهای دامنه هدف قرار گرفته شده را توسط سرورهای تحت کنترل مهاجمان به شرح زیر امکانپذیر میسازد:

- ۱۳۹٫۶۰٫۱۶۲٫۱۸۸ “AS395839 HOSTKEY”

- ۱۳۹٫۶۰٫۱۶۲٫۲۰۱ “AS395839 HOSTKEY”

- ۱۴۴٫۲۲٫۱۰۴٫۱۸۵ “AS7160 Oracle Corporation”

- ۱۷۳٫۸۲٫۱۶۸٫۱۰۴ “AS35916 MULTACOM CORPORATION”

- ۱۸٫۲۲۳٫۲٫۹۸ “AS16509 Amazon.com, Inc.”

- ۱۸۵٫۷۰٫۱۸۶٫۴ “AS57043 Hostkey B.v.”

- ۱۹۲٫۹۹٫۱۸۷٫۱۹۳ “AS16276 OVH SAS”

- ۱۹۸٫۲۷٫۱۲۱٫۲۴۱ “AS16276 OVH SAS”

- ۲۰۰٫۱۹۶٫۲۴۰٫۱۰۴ “AS11419 Telefonica Data S.A.”

- ۲۰۰٫۱۹۶٫۲۴۰٫۱۲۰ “AS11419 Telefonica Data S.A.”

- ۳۵٫۱۸۵٫۹٫۱۶۴ “AS15169 Google LLC”

- ۸۰٫۲۱۱٫۳۷٫۴۱ “AS31034 Aruba S.p.A.”

ماژول Phishing Web نیز وظیفه نمایش صفحات جعلی را که بر روی سرورهای زیر میزبانی می شوند بر عهده دارد:

- ۱۹۳٫۷۰٫۹۵٫۸۹ “AS16276 OVH SAS”

- ۱۹۸٫۲۷٫۱۲۱٫۲۴۱ “AS16276 OVH SAS”

- ۳۵٫۲۳۷٫۱۲۷٫۱۶۷ “AS15169 Google LLC”

دامنههای مورد نظر مهاجمان عمدتا سایتهای بانکی و سرویسهای میزبانی ابری و همچنین دامنهای متعلق به شرکت ضدویروس آویرا اعلام شده است.

روترهای هدف قرار گرفته شده توسط این مهاجمان به شرح زیر است:

- AirRouter AirOS

- Antena PQWS2401

- C3-TECH Router

- Cisco Router

- D-Link DIR-600

- D-Link DIR-610

- D-Link DIR-615

- D-Link DIR-905L

- D-Link ShareCenter

- Elsys CPE-2n

- Fiberhome

- Fiberhome AN5506-02-B

- Fiberlink 101

- GPON ONU

- Greatek

- GWR 120

- Huawei

- Intelbras WRN 150

- Intelbras WRN 240

- Intelbras WRN 300

- LINKONE

- MikroTik

- Multilaser

- OIWTECH

- PFTP-WR300

- QBR-1041 WU

- Roteador PNRT150M

- Roteador Wireless N 300Mbps

- Roteador WRN150

- Roteador WRN342

- Sapido RB-1830

- TECHNIC LAN WAR-54GS

- Tenda Wireless-N Broadband Router

- Thomson

- TP-Link Archer C7

- TP-Link TL-WR1043ND

- TP-Link TL-WR720N

- TP-Link TL-WR740N

- TP-Link TL-WR749N

- TP-Link TL-WR840N

- TP-Link TL-WR841N

- TP-Link TL-WR845N

- TP-Link TL-WR849N

- TP-Link TL-WR941ND

- Wive-NG routers firmware

- ZXHN H208N

- Zyxel VMG3312

نتلب ۳۶۰ گزارش کرده که در فاصله بین ۳۰ شهریور تا پنجم مهر ماه، کارزار مذکور بیش از یکصدهزار روتر را که حدود ۸۸ درصد آنها در برزیل قرار دارند به تسخیر خود در آورده است.

مشروح گزارش نتلب ۳۶۰ در لینک زیر قابل مطالعه است:

منبع : شبکه گستر