کمیته رکن چهارم – سایت BleepingComputer از انتشار باجافزاری با عنوان JungleSec خبر داده که از حدود دو ماه قبل سرورها را از طریق رابطهای موسوم به Intelligent Platform Management Interface – به اختصار IPMI – هدف قرار میداده است.

IPMI، رابطی مدیریتی است که برخی بردهای اصلی (Motherboard) به آن مجهز هستند. ضمن این که امکان نصب آن در قالب یک کارت جانبی مجزا بر روی شیار توسعه برد اصلی نیز فراهم است.

IPMI، راهبران شبکه را قادر میکند تا بهصورت از راه دور علاوه بر سیستم عامل، بخشهایی همچون پردازشگر و ثابتافزار را نیز تحت کنترل خود داشته باشند.

بر طبق بررسی های انجام شده توسط محققان سایت BleepingComputer طی دو ماه گذشته نویسندگان JungleSec موفق شدهاند تا با سوءاستفاده از IPMI، فایلهای چندین سرور را رمزگذاری کرده و در ازای بازگرداندن فایلها از قربانیان مبلغ ۰٫۳ بیتکوین را اخاذی کنند.

در یکی از این موارد، IPMI سرور هدف قرار گرفته شده با اطلاعات اصالتسنجی پیشفرض قابل دسترس بوده است. در نمونهای دیگر اما با وجود غیرفعال بودن کاربر پیشفرض (Admin) مهاجمان از طریق بهرهجویی از آسیبپذیریهای IPMI موفق به دستدرازی به فایلهای سرور بهصورت از راه دور شدهاند.

سیستم عامل هر دو سرور مذکور Linux اعلام شده است.

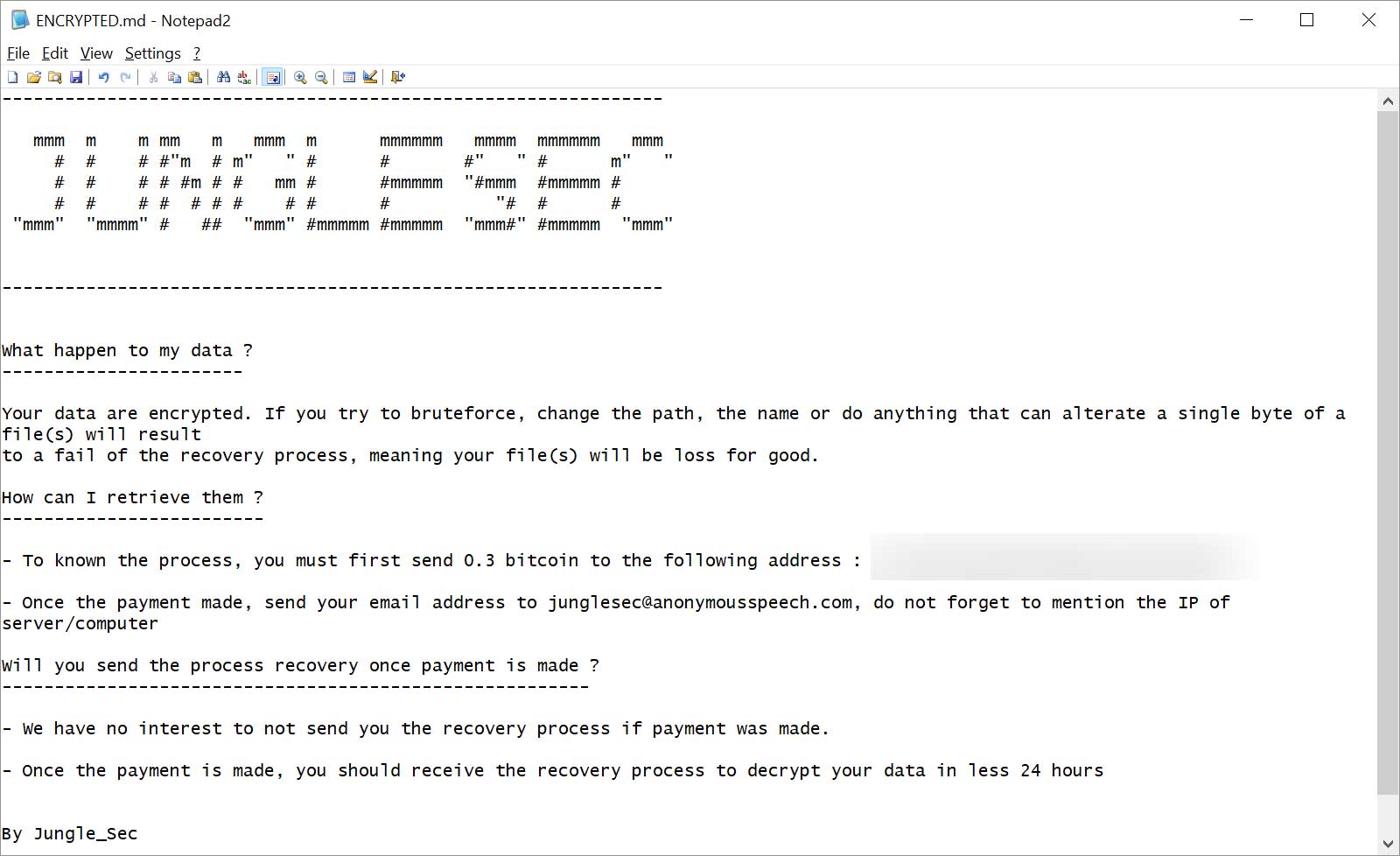

پس از آلوده شدن این سرورها در صورت اجرای فرمان sudo از کاربر خواسته میشود تا فایل ENCRYPTED.md را که محتوای آن در تصویر زیر نمایش داده شده است مطالعه کند.

یکی از قربانیان نیز خبر داده که اگر چه مهاجمان تلاش داشتهاند تا فایلهای بر روی دیسکهای مجازی Mount شده روی سرور را مورد دستدرازی قرار دهند اما در انجام آن ناکام ماندهاند.

برخی گزارشها از آن حکایت دارد که علیرغم پرداخت باج توسط تعداد از قربانیان، پاسخی از سوی نویسندگان JungleSec به آنها ارسال نشده است.

علاوه بر پرهیز از بکارگیری اصالتسنجی ساده برای دسترسی به IPMI، نصب بهموقع اصلاحیههای امنیتی و پیکربندی صحیح دیواره آتش در محدودسازی دسترسی به تنها نشانیهای IP مجاز از جمله اقداماتی هستند که در ایمن ساختن سرورها در برابر اینگونه تهدیدات نقش اساسی دارند.

منبع : شبکه گستر